4 Система

На закладке Система вы можете выполнять следующие действия:

- Получать техническую информацию о текущем состоянии АТС.

- Настраивать параметры сети.

- Управлять пользователями и группами пользователей.

- Выключать и перезагружать АТС.

- Устанавливать новое оборудование АТС.

- Создавать резервные копии данных конфигурации и системных файлов АТС.

- Настраивать язык интерфейса, системную дату и время АТС.

4.1 Системная информация

На странице Системная информация отображается техническая информация о работе АТС.

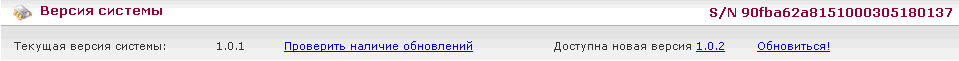

4.1.1 Версия системы

В блоке Версия системы отображается следующая информация:

- Серийный номер АТС – уникальный буквенно-цифровой код, присвоенный ПО вашей АТС. Отображается в правом верхнем углу блока.

- Текущая версия системы – версия программного обеспечения (далее ПО), установленная на АТС.

- Ссылка Проверить наличие обновлений – по этой ссылке вы можете запросить проверку обновлений ПО для АТС.

Обновление программного обеспечения АТ

Чтобы обновить программное обеспечение АТС, нажмите на ссылку Проверить наличие обновлений. Если обновления доступны, справа отобразится надпись Доступна новая версия и ссылка Обновиться!, где номер доступной версии тоже является ссылкой, кликните по ней и в новом окне откроется страница содержащая важную информацию об обновлении и обязательно прочтите её! После этого закройте это окно и нажмите на ссылку Обновиться, чтобы запустить процесс обновления. Как только процесс обновления завершится, об этом будет выведено системное сообщение.

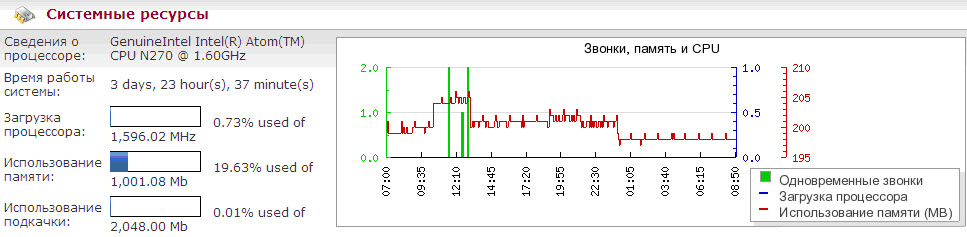

4.1.2 Системные ресурсы

Блок Системные ресурсы содержит следующую информацию о системе АТС:

- Сведения о процессоре – тип и тактовая частота процессора.

- Время работы системы – время работы АТС с момента последнего включения/перезагрузки.

- Загрузка процессора – текущая загрузка процессора.

- Использование памяти – общее количество и количество занятой оперативной памяти.

- Использование подкачки – общий объем и процент использования файла подкачки.

В блоке также выводится график использования ресурсов, отображающий изменение загрузки процессора, использования оперативной памяти и количества одновременных звонков за последние сутки.

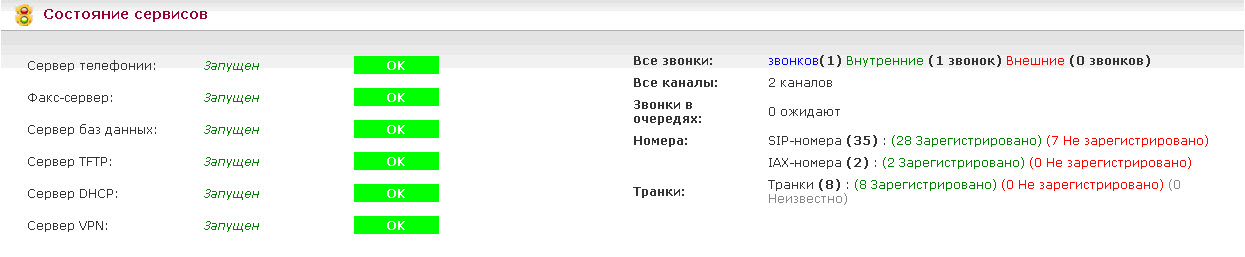

4.1.3 Состояние сервисов

Блок Состояние сервисов содержит следующую информацию:

- Состояние следующих сервисов АТС:

- Сервер телефонии.

- Факс-сервер.

- Сервер баз данных.

- Сервер TFTP.

- Сервер DHCP.

- Сервер VPN.

- Все звонки – количество текущих звонков, общее (звонков), внутренних (Внутренние), внешних (Внешние).

- Все каналы – количество задействованных каналов.

- Звонки в очередях – количество вызовов, ожидающих в очереди.

- Номера – количество подключенных абонентских устройств, SIP-устройств (SIP-номера), IAX2-устройств (IAX-номера), зарегистрированных (Зарегистрировано), не зарегистрированных (Не зарегистрировано).

- Транки – количество SIP/IAX2 транков, зарегистрированных (Зарегистрировано), не зарегистрированных (Не зарегистрировано), в неизвестном состоянии (Неизвестно).

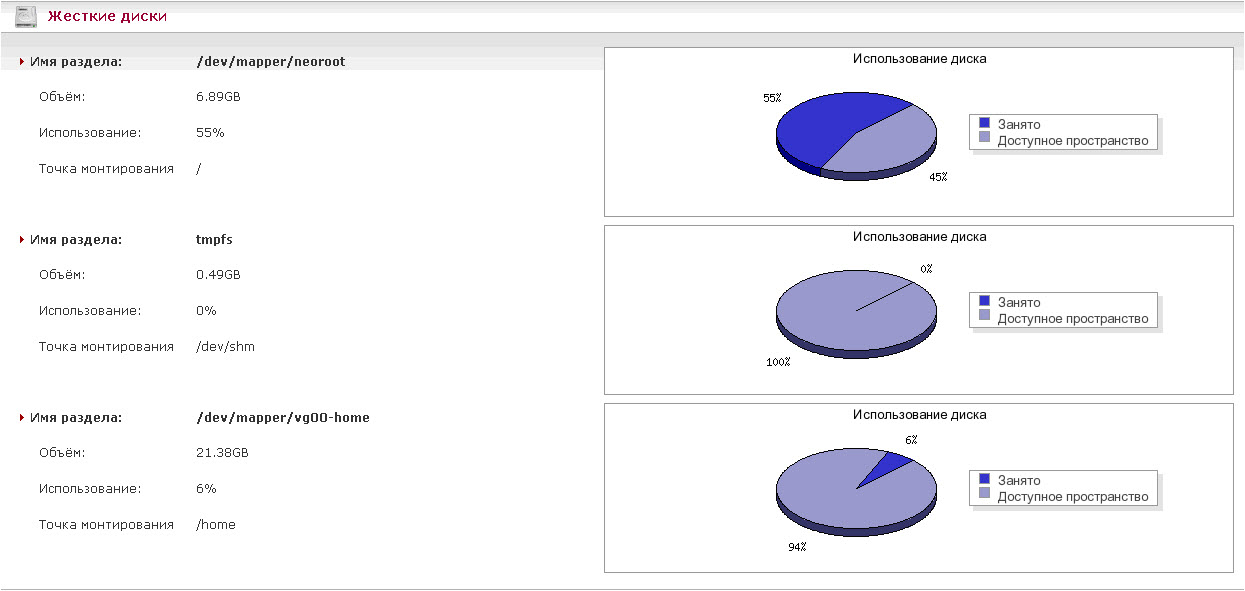

4.1.4 Жесткие диски

В блоке Жесткие диски собраны сведения о дисковых разделах, установленных в системе, и о разделах внешних носителей, подключенных к АТС. Для каждого из разделов отображается следующая информация:

- Имя раздела – имя, присвоенное разделу.

- Объем – общий объем диска.

- Использование – процент использованного пространства раздела.

- Точка монтирования – расположение раздела в файловой системе диска.

Для каждого раздела также выводится круговая диаграмма использования раздела, отображающая процент занятого и доступного пространства раздела.

Системная информация: жесткие диски В системе установлены следующие разделы:

- /dev/mapper/neoroot – системный раздел.

- tmpfs –раздел виртуальной памяти (подкачки).

- /dev/mapper/vg00-home – раздел данных.

4.2 Сеть

На странице Сеть вы можете настраивать параметры сети, такие как:

- Параметры сервера АТС.

- Параметры сетевых (Ethernet) интерфейсов, подключенных к АТС.

- Параметры DHCP-сервера.

- Параметры статической маршрутизации.

- Параметры VPN-сервера.

- Параметры VPN-клиента.

- Таблица доступа (Правила фильтрации сетевого трафика).

- Параметры внешнего доступа.

- Параметры трансляции адресов (NAT).

- Параметры безопасности.

- Приоритет пакетов (DSCP).

- Точка доступа WI-FI. (Только для модели «Малый бизнес +»)

На этой странице вы также можете запускать сетевые утилиты, такие как Ping, Traceroute, Whois, Nmap, и процедуру обнаружения активных устройств с открытым HTTP-портом, таких как IP- телефоны и другие сетевые устройства.

4.2.1 Схемы подключения АТС к сети

Вы можете подключить АТС к сети вашей организации по одной из следующих схем:

- Подключение в локальной сети с выделенным маршрутизатором. Если в сети вашей организации есть выделенный маршрутизатор для доступа во внешнюю сеть, вы можете использовать АТС только для обработки телефонных звонков. Для такой схемы в АТС не требуется устанавливать дополнительных сетевых интерфейсов. АТС подключается к одному из портов локальной сети через встроенный сетевой интерфейс WAN.

- Подключение в локальной сети в качестве маршрутизатора. Эта схема подключения подразумевает, что АТС используется как для обработки звонков, так и для доступа из локальной сети во внешнюю сеть, в частности, к сети “Интернет” (в качестве маршрутизатора). В этом случае, кроме встроенного интерфейса WAN в АТС должен быть установлен интерфейс LAN. Интерфейс WAN ATC подключается к внешней сети, а интерфейс LAN – к внутренней сети вашей организации. Смешанный сетевой трафик (голос и данные) от IP-телефонов и компьютеров вашей организации поступает на АТС через интерфейс LAN.

- Подключение в локальной сети в качестве маршрутизатора с двумя интерфейсами LAN. Эта схема подключения так же, как и вторая схема, подразумевает, что АТС одновременно используется для обработки звонков и в качестве маршрутизатора. Однако она отличается тем, что для подключения IP-телефонов и компьютеров к АТС создаются два отдельных сегмента сети. Для этого в АТС устанавливается два интерфейса LAN. Один из интерфейсов (LAN1) используется для подключения IP-телефонов, а второй (LAN2) – компьютеров локальной сети.

- Подключение к сети “Интернет”. Эта схема предусматривает наличие у АТС одного интерфейса WAN, с помощью которого она подключается к сети “Интернет”. IP-телефоны абонентов также находятся в сети ”Интернет” и соединяются с АТС через интерфейс WAN.

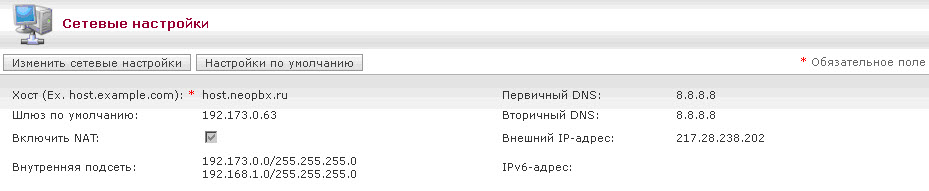

4.2.2 Сетевые настройки

На странице Сетевые настройки находятся сетевые параметры АТС и параметры сетевых интерфейсов, подключенных к АТС.

На странице находятся следующие сетевые параметры:

- Хост – имя хоста сервера АТС.

- Шлюз по умолчанию – IP-адрес шлюза по умолчанию.

- Включить NAT – указывает на то, что в сети, к которой подключен порт WAN системы, используется NAT. Этот параметр влияет на работу телефонов и внешних SIP-устройств. Он не сказывается на работе системы в качестве маршрутизатора.

- Внутренняя подсеть – указывает внутреннюю подсеть NAT, в которой находятся подключенные к системе телефоны. Этот параметр влияет на работу телефонов и внешних SIP-устройств. Он не сказывается на работе системы в качестве маршрутизатора.

- Первичный DNS, вторичный DNS – IP-адреса DNS-серверов, используемых системой.

- Внешний IP-адрес – указывает внешний (публичный) адрес, используемый АТС для NAT. Этот параметр влияет на работу телефонов и внешних SIP-устройств. Он не сказывается на работе системы в качестве маршрутизатора.

- IPv6-адрес – адрес системы в протоколе IPv6, используется для тех. поддержки.

Чтобы изменить сетевые параметры АТС, нажмите на кнопку Изменить сетевые настройки. Измените значения в полях параметров и нажмите на кнопку Сохранить. Поля, обозначенные символом “*”, обязательны для заполнения.

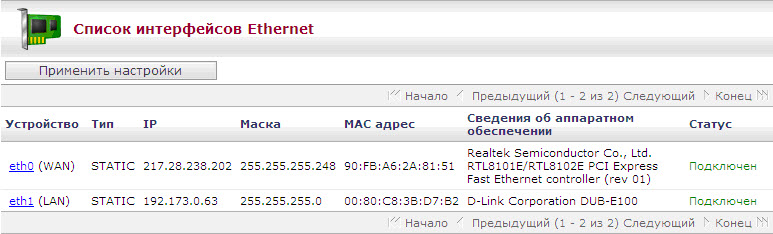

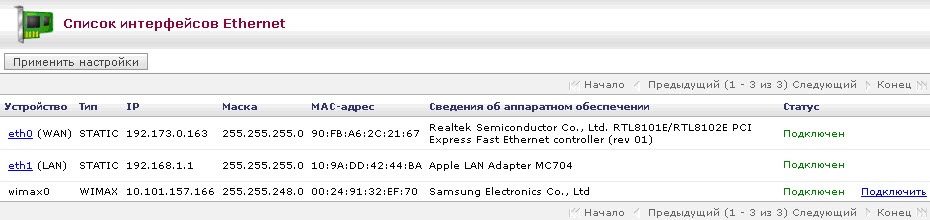

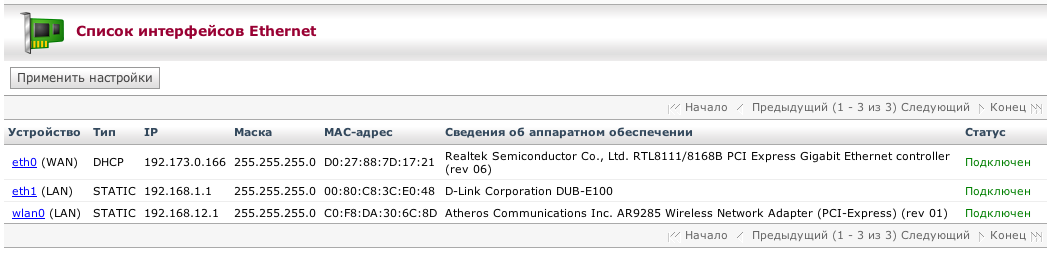

4.2.2.1 Список интерфейсов Ethernet

В блоке Список интерфейсов Ethernet находятся сведения о сетевых интерфейсах системы. Интерфейс eth0, встроенный в систему, используется для доступа к WAN (внешней сети “Интернет”). Другие сетевые интерфейсы могут быть подключены через USB-разъемы. Они используются как внутренние интерфейсы локальной сети. АТС поддерживает LAN USB-интерфейсы, перечисленные в перечне совместимого оборудования (см. раздел Перечень совместимых интерфейсов Ethernet). Возможность подключения и корректной работы LAN USB-интерфейсов других типов не гарантируется.

На странице отображается следующая информация об интерфейсах Ethernet:

- Устройство – имя интерфейса в системе. Является ссылкой для перехода на страницу редактирования параметров интерфейса.

- Тип – тип интерфейса. Может принимать следующие значения:

- Static – интерфейс, использующий статический адрес. Параметры сети настраиваются вручную.

- DHCP – интерфейс, получающий сетевые параметры автоматически по протоколу DHCP.

- PPPoE – интерфейс, получающий сетевые параметры автоматически по протоколу PPPoE.

- Disabled – отключенный интерфейс.

- WIMAX – особый тип интерфейса, WIMAX-модем Yota.

- Lte – особый тип интерфейса, Lte-модем Yota.

При подключении модема к системе сетевые параметры интерфейса устанавливаются автоматически от сервера Yota. Шлюз по умолчанию и DNS-серверы остаются прежними. При отключении модема от системы, сетевые параметры остаются прежними (см. раздел Интерфейсы WIMAX/LTE).

- IP – IP-адрес, назначенный интерфейсу.

- Маска – Маска подсети, назначенная интерфейсу.

- MAC адрес – физический адрес интерфейса.

- Сведения об аппаратном обеспечении – сведения об устройстве, полученные от разработчика оборудования.

- Статус – информация о текущем состоянии интерфейса, Подключен или Не подключен. Для интерфейсов типов PPPoE и WIMAX/LTE отображаются ссылки Подключить / Отключить. Для PPPoE-интерфейса нажатие на эту ссылку включает или отключает PPPoE-соединение. Для WIMAX-интерфейса нажатие на ссылку Подключить инициирует получение адресов шлюза по умолчанию и DNS-серверов от сервера Yota, а нажатие на ссылку Отключить возвращает адреса шлюза и DNS-серверов, установленные до подключения интерфейса WIMAX/LTE (см. раздел Интерфейсы WIMAX/LTE).

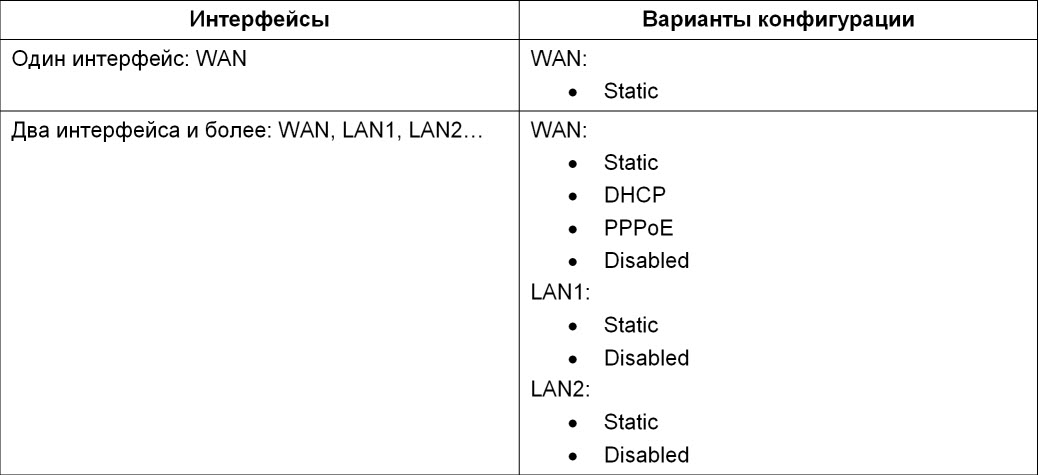

Варианты конфигурации интерфейсов зависят от количества интерфейсов, установленных в системе:

Добавление нового сетевого интерфейса LAN

Чтобы добавить сетевой интерфейс к АТС, выполните следующие действия:

- Вставьте сетевой интерфейс в USB-разъем на корпусе АТС. Подождите некоторое время, пока устройство определится системой (несколько секунд).

- Откройте или обновите страницу Список интерфейсов Ethernet. Если устройство было успешно определено системой, информация о нем появится в списке сетевых интерфейсов. При подключении сетевого интерфейса к разъему USB он получает имя ethN, где N – первый незанятый номер (например, если в системе присутствует интерфейс eth1, новый интерфейс получит имя eth2) и IP-адрес 192.168.N.1.

При добавлении нового сетевого интерфейса LAN в таблице доступа появляется новое правило для этого интерфейса (см. раздел Таблица доступа). Откройте страницу Таблица доступа и убедитесь, что в таблице доступа присутствует правило вида: <Номер правила> ethN any any Разрешить LAN<N>

Удаление сетевого интерфейса LAN

Чтобы удалить сетевой интерфейс из АТС, извлеките его из разъема USB. При удалении сетевого интерфейса LAN в системе произойдут следующие изменения:

- Параметры (IP-адрес и маска подсети) удаленного сетевого интерфейса будут сброшены.

- Из таблицы доступа исчезнет правило, относящееся к удаленному интерфейсу (см. раздел Таблица доступа):

- Он будет удален из списка сетевых интерфейсов. <Номер правила> ethN any any Разрешить LAN<N>

Настройка параметров сетевого интерфейса

Чтобы настроить параметры сетевого интерфейса, нажмите на ссылку с названием устройства (например, eth0). Откроется страница Редактирование интерфейса <Интерфейс>. Выберите из раскрывающегося списка тип интерфейса и укажите параметры в соответствии с выбранным типом:

- Static – интерфейс, использующий статический адрес. Задайте IP-адрес и маску подсети интерфейса в полях IP-адрес и Маска подсети соответственно.

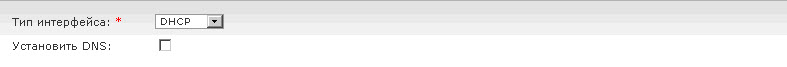

- DHCP – интерфейс, получающий сетевые параметры (IP-адрес, маску подсети и адрес

шлюза по умолчанию) автоматически по протоколу DHCP . Чтобы интерфейс также автоматически получил и адреса DNS-серверов, установите флажок Установить DNS.

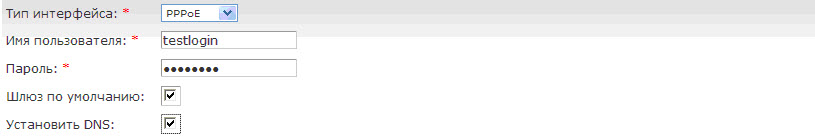

- PPPoE – интерфейс, получающий сетевые параметры (IP-адрес и маску подсети) автоматически по протоколу PPPoE. Введите в поля Имя пользователя и Пароль данные учетной записи, зарегистрированной на PPPoE-сервере. Чтобы интерфейс также автоматически получал адрес шлюза по умолчанию и адреса DNS-серверов, установите флажки Шлюз по умолчанию и Установить DNS соответственно.

- Disabled – выберите это значение, если вы хотите отключить интерфейс.

После редактирования параметров интерфейса нажмите на кнопку Сохранить. Чтобы сделанные изменения вступили в силу, нажмите на кнопку Применить настройки. Сделанные изменения будут также применены автоматически после перезагрузки АТС.

4.2.2.2 Интерфейс WIMAX/LTE

Интерфейс WIMAX/LTE являются специальным типом сетевого интерфейса. Этот интерфейс появляется в системе при подключении к АТС WIMAX или LTE модема Yota. Он может использоваться в качестве основного или резервного канала для доступа в сеть Интернет. C ATC могут использоваться только совместимые с ней интерфейсы WIMAX/LTE (см. раздел Перечень совместимых интерфейсов WIMAX/LTE). Другие интерфейсы WIMAX/LTE не поддерживаются.

Добавление интерфейса WIMAX/LTE

Чтобы добавить интерфейс WIMAX/LTE к АТС, выполните следующие действия: 1. Вставьте WIMAX/LTE-модем Yota в USB-разъем АТС. Подождите некоторое время, пока устройство определится системой (несколько секунд). 2. Откройте или обновите страницу Список интерфейсов Ethernet. Если устройство было удачно определено системой, информация о нем появится в списке сетевых интерфейсов. При подключении модема к разъему USB он получает имя сетевого интерфейса wimax0/lte0.

Удаление интерфейса WIMAX/LTE

Чтобы удалить интерфейс WIMAX/LTE из АТС, извлеките его из разъема USB. Он будет удален из списка сетевых интерфейсов.

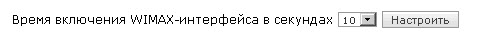

Подключение / Отключение интерфейса WIMAX/LTE

В таблице Список интерфейсов Ethernet для интерфейса WIMAX/LTE отображается ссылка Подключить / Отключить, с помощью которой можно включать и выключать этот интерфейс. Ссылка Подключить инициирует получение адресов шлюза по умолчанию и DNS-серверов от сервера Yota, после их получения интерфейс WIMAX/LTE будет выполнять в системе роль интерфейса WAN. Нажатие на ссылку Отключить устанавливает адреса шлюза и DNS-серверов в значения, настроенные до подключения WIMAX/LTE - интерфейса. После включения интерфейса WIMAX/LTE, ему требуется некоторое время, в течение которого он получает сетевые параметры от сервера Yota. Поэтому перед тем, как состояние интерфейса WIMAX обновится на странице веб- интерфейса, выдерживается пауза. Величина этой паузы задается в параметре Время включения WIMAX/LTE - интерфейса в секундах (по умолчанию – 10 секунд).

Вы можете изменить величину этой паузы, если она окажется недостаточной для корректного обновления состояния интерфейса. Чтобы изменить величину паузы, задайте в поле подходящее значение и нажмите на кнопку Настроить.

4.2.2.3 Автоматический режим управления интерфейсом WIMAX/LTE

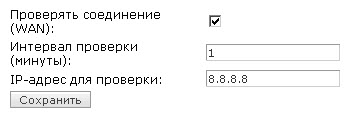

АТС поддерживает автоматический режим управления интерфейсом WIMAX/LTE (авто-режим WIMAX/LTE). В этом режиме АТС периодически проверяет наличие связи через порт eth0 (WAN), посылая с помощью команды Ping тестовые пакеты данных на заданный адрес. В случае недоступности этого адреса через порт eth0 (WAN), АТС автоматически включает в работу интерфейс WIMAX/LTE, который начинает выполнять в системе роль интерфейса WAN. При восстановлении соединения через порт eth0 интерфейс WIMAX/LTE автоматически отключается. Использование авто-режима WIMAX/LTE позволяет значительно повысить надежность соединения АТС с сетью “Интернет” и обеспечить бесперебойную внешнюю связь.

При подключении интерфейса WIMAX/LTE к АТС на странице со списком интерфейсов отображается блок параметров авто-режима WIMAX/LTE:

- Проверять соединения (WAN) – флажок включения авто-режима WIMAX/LTE.

- Интервал проверки – временной интервал (в минутах) между оправкой тестовых пакетов данных через порт WAN.

- IP-адрес для проверки – IP-адрес назначения для отправки тестовых пакетов данных. Рекомендуется указывать в этом поле адреса высоконадежных серверов, например 8.8.8.8, или адрес магистрального шлюза вашего интернет-провайдера в точке обмена трафиком.

Включение авто-режима WIMAX/LTE Автоматический режим управления интерфейсом WIMAX/LTE может быть активирован только при выполнении следующих условий:

- В системе присутствует два или более интерфейсов Ethernet (eth0, eth1 и т.д.)

- В сетевых параметрах АТС установлено значение шлюза по умолчанию.

- Интерфейс eth0 (WAN) работает в одном из следующих режимов: Static IP или DHCP.

Чтобы включить авто-режим WIMAX/LTE, установите желаемые значения параметров Интервал проверки и IP-адрес для проверки, установите флажок Проверять соединения (WAN), и нажмите на кнопку Сохранить. Если авто-режим активен, в строке с параметрами интерфейса WIMAX/LTE отображается статус Авто-режим.

Отключение авто-режима WIMAX/LTE

Чтобы отключить авто-режим WIMAX/LTE, снимите флажок Проверять соединения (WAN), и нажмите на кнопку Сохранить.

Автоматическое включение интерфейса WIMAX/LTE

Если авто-режим WIMAX/LTE активен, в случае потери соединения через интерфейс eth0 (WAN) интерфейс WIMAX/LTE автоматически включается и начинает выполнять роль интерфейса WAN. При этом АТС не прекращает проверку соединения через порт eth0, чтобы зафиксировать возможное восстановление связи через этот порт. Так как при включении интерфейса WIMAX/LTE значение шлюза по умолчанию изменяется, в таблице статической маршрутизации автоматически прописывается маршрут, обеспечивающий прохождение тестовых пакетов через порт eth0.

Автоматическое отключение интерфейса WIMAX/LTE

В случае восстановления связи через порт eth0 в системе происходят следующие изменения: интерфейс WIMAX/LTE автоматически отключается; интерфейсу eth0 возвращаются функции интерфейса WAN; маршрут для прохождения тестовых пакетов удаляется из таблицы статической маршрутизации.

4.2.2.4 Интерфейс wlan0 (Wi-Fi)

В модели АТС «Малый бизнес+», кроме сетевых интерфейсов описанных выше, присутствует интерфейс wlan0. Если он активен АТС работает в режиме точки доступа. Wlan0 - выполняет роль локального интерфейса как eth1 или eth2. В таблице доступа для него присутствует соответствующее правило, вида: wlan0 - any - any - Разрешить.

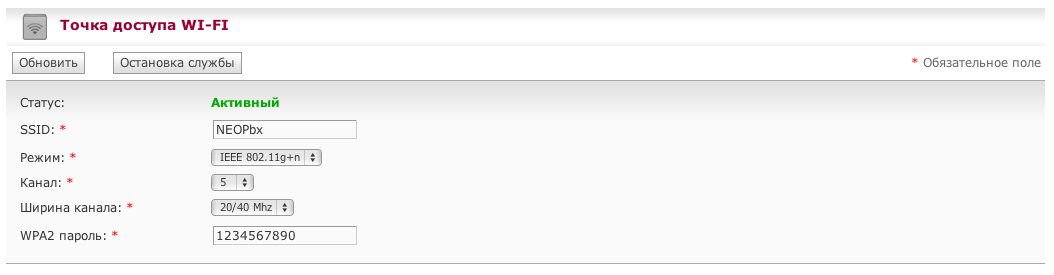

Управление работой точки доступа происходит на странице Точка доступа WI-FI

В блоке Настроек точки доступа вы можете настроить следующие параметры:

- SSID – Имя вашей сети, по умолчанию установлено NEOPbx.

- Режим – Режим работы вашей сети, по умолчанию установлен смешанный режим (g+n), позволяющий получить до 150 МБит/с.

- Канал – Частотный канал, по умолчанию установлен 5 канал.

- Ширина канала – Диапазон частот используемый для передачи данных, по умолчанию установлен диапазон 20/40MHz. Для получения более стабильной связи на большом удалении от АТС установите диапазон 20MHz.

- WPA2 пароль – Пароль доступа к сети, по умолчанию установлен: 1234567890.

После изменения параметров точки доступа необходимо нажать кнопку Обновить, чтобы внесенные изменения вступили в силу. С помощью кнопки Запуск службы / Остановка службы вы можете запустить и остановить службу Точки доступа.

Если вы остановили службу Точки доступа интерфейс wlan0 примет тип DISABLED, данное состояние запоминается системой.

4.2.2.5 Установка параметров сети в начальное состояние

Нажатие на кнопку Настройки по умолчанию, расположенную в блоке Сетевые настройки, возвращает сетевые параметры в начальное состояние. Начальному состоянию соответствуют следующие значения сетевых параметров:

- Интерфейсы eth0, eth1 и следующие по счету имеют последовательно заданные IP-адреса 192.168.0.1, 192.168.1.1 и т.д., и маску подсети 255.255.255.0

- Адрес шлюза по умолчанию не установлен.

- DNS-сервер по умолчанию не установлен.

- DHCP-сервер отключен (см. раздел DHCP-сервер).

- WIMAX-интерфейс находится в выключенном состоянии.

- Таблица доступа и параметры внешнего доступа находятся в начальном состоянии.

В модели АТС «Малый бизнес+» DHCP-сервер будет включен и на интерфейсе wlan0 установлен адрес - 192.168.11.1, если в системе присутствует только eth0, если же кроме eth0 присутствует eth1, то на интерфейсе wlan0 будет установлен адрес - 192.168.12.1

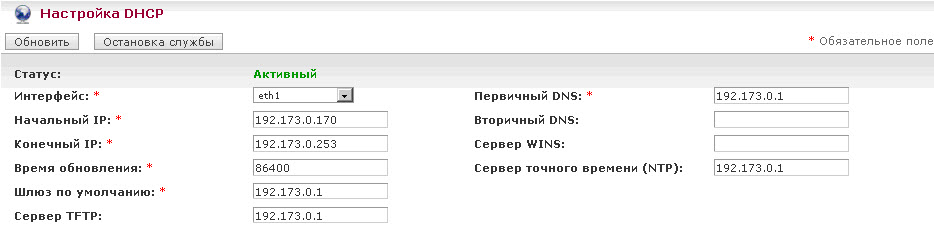

4.2.3 DHCP-сервер

На этой странице вы можете настроить параметры DHCP-сервера. DHCP-сервер служит для автоматической выдачи параметров сети устройствам с включенным клиентом DHCP , подключенным к АТС (например, IP-телефонам).

4.2.3.1 Настройка DHCP

В блоке Настройка DHCP вы можете настроить следующие параметры DHCP-сервера:

- Интерфейс – сетевой интерфейс, на котором работает DHCP-сервер. Вы можете настроить DHCP-сервер на любом из интерфейсов Ethernet, но только на одном из них. Обычно DHCP-север настраивается на интерфейсе Ethernet, подключенном к внутренней сети организации.

- Начальный IP – начальный IP-адрес диапазона, из которого IP-адреса выдаются сетевым устройствам-клиентам DHCP.

- Конечный IP – конечный IP-адрес диапазона, из которого IP-адреса выдаются сетевым устройствам-клиентам DHCP.

- Время обновления – время аренды IP-адреса, в секундах. IP-адрес выдается DHCP- сервером устройству с включенным клиентом DHCP на время, указанное в этом параметре. Если в течение этого времени не запрошено обновление адреса, соединение с устройством прерывается.

- Шлюз по умолчанию – IP-адрес шлюза по умолчанию, который выдается устройствам с включенным клиентом DHCP.

- Сервер TFTP – IP-адрес TFTP-сервера, который выдается устройствам с включенным клиентом DHCP. Необязательный параметр, может быть пустым.

- Первичный DNS – IP-адрес первичного DNS-сервера, который выдается устройствам с включенным клиентом DHCP.

- Вторичный DNS – IP-адрес вторичного DNS-сервера, который выдается устройствам с включенным клиентом DHCP. Необязательный параметр, может быть пустым.

- Сервер WINS – IP-адрес WINS-сервера, который выдается устройствам с включенным клиентом DHCP. Необязательный параметр, может быть пустым.

- Сервер точного времени (NTP) – IP-адрес сервера времени, который выдается устройствам с включенным клиентом DHCP. Необязательный параметр, может быть пустым.

Нажмите на кнопку Обновить, чтобы применить сделанные изменения. С помощью кнопки Запуск службы / Остановка службы вы можете запустить и остановить DHCP-сервер.

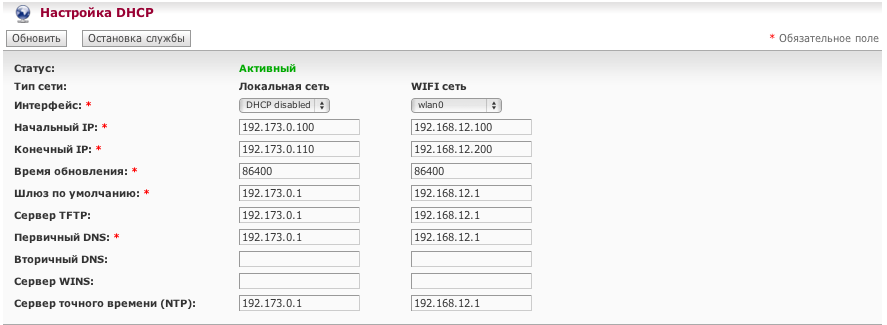

Для модели АТС «Малый бизнес+» страница DHCP-сервер имеет следующий вид:

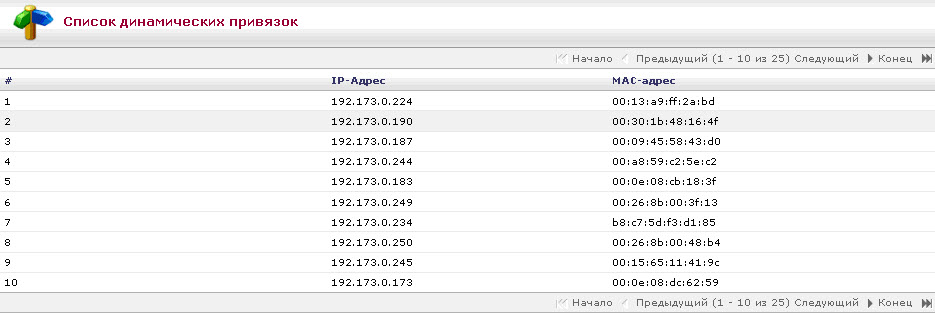

4.2.3.2 Список динамических привязок

В блоке Список динамических привязок отображается список IP-адресов, выданных DHCP- сервером сетевым устройствам. Для каждого IP-адреса отображается MAC-адрес (физический адрес) устройства, получившего IP-адрес. Содержимое этой таблицы изменяется в зависимости от количества и состава подключенных сетевых устройств.

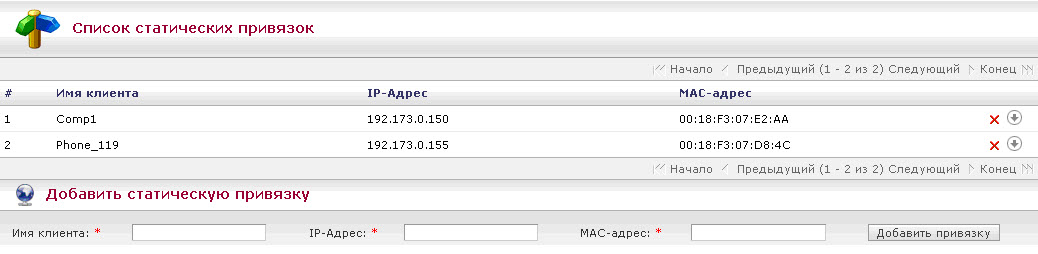

4.2.3.3 Список статических привязок

Блок Список статических привязок содержит таблицу, задающую соответствие между MAC- адресами подключаемых устройств и IP-адресами, которые выдаются DHCP-сервером.

Если для сетевого устройства задано такое соответствие, при каждом подключении к АТС оно будет получать IP-адрес, указанный для MAC-адреса этого устройства. Указанный IP-адрес будет зарезервирован для этого устройства.

Добавление статической привязки

Чтобы добавить новую статическую привязку, введите в блоке Добавить статическую привязку следующие параметры:

- Имя клиента – произвольное имя сетевого устройства.

- IP-адрес – IP-адрес, резервируемый для сетевого устройства.

- MAC-адрес – физический адрес сетевого устройства. Должен быть указан в формате XX:XX:XX:XX:XX:XX

Вы можете заполнить поля параметров данными из существующей привязки, нажав на значок , расположенный в строке с информацией о привязке, а затем отредактировать эти данные. После ввода / изменения параметров нажмите на кнопку Добавить привязку. Новая строка с информацией о привязке отобразится в таблице. Для того чтобы внесенные изменения вступи в силу нажмите кнопку Обновить.

Удаление статической привязки

Чтобы удалить привязку из таблицы, нажмите на значок , расположенный в строке с информацией о привязке.

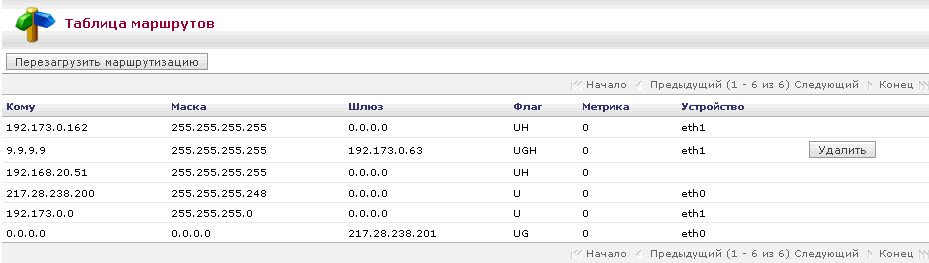

4.2.4 Статическая маршрутизация

На странице Статическая маршрутизация отображается таблица со списком правил, определяющих маршруты прохождения пакетов данных, предназначенных определенному компьютеру или сети (статические маршруты).

Таблица содержит следующую информацию о статических маршрутах:

- Кому – IP-адрес компьютера или сети назначения, например 192.168.15.0

- Маска – маска подсети, например 255.255.255.0

- Шлюз – IP-адрес компьютера, маршрутизатора или другого сетевого устройства, через которое будут направляться пакеты, адресованные компьютеру или сети назначения, например 192.168.15.1. После получения пакетов шлюз передает их по адресу назначения или на промежуточный шлюз. Если значение шлюза равно 0.0.0.0, это означает, что пакеты будут передаваться непосредственно по адресу назначения, и промежуточные шлюзы не нужны.

- Флаг – атрибуты маршрута.

- Метрика – параметр, задающий приоритет выбора маршрута. Если для адреса назначения подходят несколько маршрутов, пакеты данных будут направлены в соответствии с маршрутом, у которого значение метрики меньше. При равных значениях метрики будет выбран первый по порядку маршрут.

- Устройство – имя интерфейса, через который будут передаваться пакеты данных по заданному маршруту.

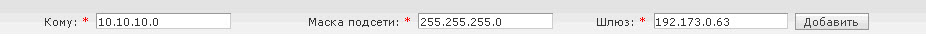

Добавление статического маршрута

Как правило, таблица статической маршрутизации полностью определяется параметрами сетевых интерфейсов и шлюзом по умолчанию, и формируется автоматически. Однако вы можете добавлять новые статические маршруты. Чтобы добавить статический маршрут, введите значения в полях Кому, Маска подсети и Шлюз и нажмите на кнопку Добавить. Строка с новым маршрутом будет добавлена в таблицу. Недостающие параметры маршрута будет определены автоматически.

Статические маршруты начинают действовать сразу после их добавления.

Перезагрузка таблицы статических маршрутов

Кнопка Перезагрузить маршрутизацию служит для перезагрузки таблицы статических маршрутов. Перезагружать таблицу статических маршрутов требуется после восстановления связи на интерфейсе с динамическим IP-адресом, например, после восстановления сессии PPPoE. В случае перезагрузки системы статические маршруты активируются автоматически.

С версии ПО 1.0.36 добавлена возможность автоматического восстановления статических маршрутов после восстановления VPN - соединения.

4.2.5 Сервер VPN

На этой странице вы можете настраивать параметры VPN-сервера АТС. Сервер использует стандартный протокол PPTP и совместим с большим количеством как оборудования так с программными клиентами операционных систем Android, IOS, MAC OSX, WINDOWS. VPN-соединения могут использоваться для решения следующих задач

- Для создания защищенного VPN-канала связи между двумя АТС, и последующего создания SIP-транка или IAX2-транка между АТС внутри этого VPN-канала. Для решения этой задачи на одной АТС настраивается VPN-сервер, а на второй – VPN-клиент (см. раздел Соединение двух АТС с помощью IAX2-транка).

- Для организации безопасного доступа в сеть, если АТС используется в качестве роутера. VPN-соединения обладают высокой стойкостью к взлому.

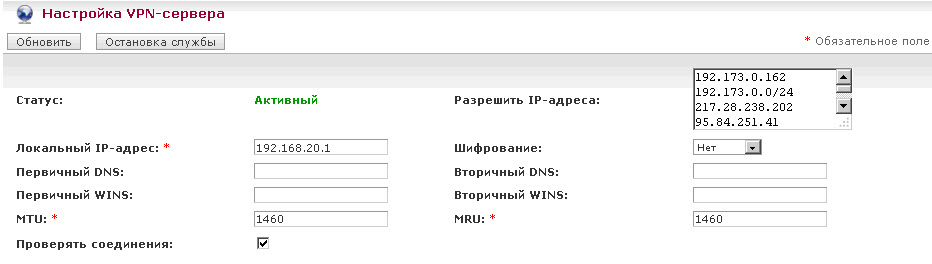

4.2.5.1 Настройка VPN-сервера

Чтобы настроить VPN-сервер, выполните следующие действия * В блоке Настройка VPN-сервера установите значения следующих параметров:

- Локальный IP-адрес – IP-адрес, назначенный VPN-серверу.

- Шифрование(Нет) – метод шифрования данных VPN-канала:

- Нет – нет шифрования.

- Слабое – слабое шифрование (40 bit), высокая скорость передачи данных.

- Сильное – сильное шифрование (128 bit), пониженная скорость передачи данных.

- Оба – доступны оба метода шифрования, метод будет выбран на этапе установления соединения.

- Первичный DNS – адрес первичного DNS-сервера. Необязательный параметр, может быть пустым.

- Вторичный DNS – адрес вторичного DNS-сервера. Необязательный параметр, может быть пустым.

- Первичный WINS – адрес первичного WINS-сервера. Необязательный параметр, может быть пустым.

- Вторичный WINS – адрес вторичного WINS-сервера. Необязательный параметр, может быть пустым.

- MTU (1490) – Maximum Transmission Unit, максимальный размер (в байтах) блоков данных, которые могут быть переданы через VPN-соединение.

- MRU (1490) – Maximum Recieve Unit, максимальный размер (в байтах) блоков данных, которые могут быть приняты через VPN-соединение.

- Разрешить IP-адреса – если список пуст, подключения к VPN-серверу разрешены с любых IP-адресов (установлено по умолчанию). Чтобы разрешить доступ к VPN-серверу только с определенных компьютеров или сетей, укажите их IP-адреса в этом списке (например, 95.84.251.41 или 192.173.0.0/24). Доступ с других IP-адресов будет запрещен.

- Проверять соединения – если этот флажок установлен, АТС периодически проверяет доступность подключенных VPN-клиентов, и, если обнаруживает, что VPN-клиент недоступен (например, из-за разрыва соединения), завершает VPN-сессию. Проверка доступности выполняется с периодичностью один раз в минуту. Важно: чтобы проверка соединения проходила корректно и соединение не обрывалось, VPN-клиент должен отвечать на запросы ICMP.

* Нажмите на кнопку Обновить.

4.2.5.2 Запуск / остановка службы VPN-сервера

Чтобы запустить / остановить службу VPN-сервера, нажмите на кнопку Запуск службы / Остановка службы. Состояние VPN-сервера отображается в поле Статус (Активный или Неактивный).

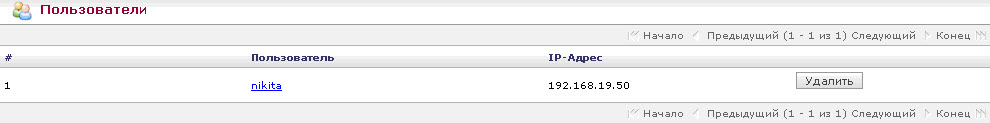

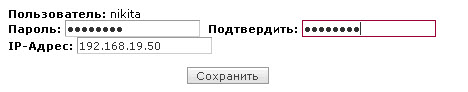

4.2.5.3 Добавление пользователя VPN

Чтобы добавить пользователя VPN, выполните следующие действия * В блоке Добавить пользователя установите значения следующих параметров:

- Пользователь – имя пользователя VPN.

- IP-адрес – статический IP-адрес, который будет назначен пользователю при VPN-соединении.

- Пароль – пароль пользователя VPN.

- Подтвердить – повтор пароля пользователя VPN.

* Нажмите на кнопку Добавить. Информация о добавленном пользователе появится в списке пользователей VPN в блоке Пользователи.

4.2.5.4 Изменение параметров пользователя VPN

Чтобы изменить параметры пользователя VPN, нажмите на ссылку на имени пользователя в списке пользователей VPN. Откроется новое окно с текущими значениями параметров пользователя VPN. Измените значения параметров и нажмите на кнопку Сохранить.

4.2.5.5 Удаление пользователя VPN

Чтобы удалить пользователя VPN, нажмите на кнопку Удалить, расположенную в строке с информацией об этом пользователе VPN.

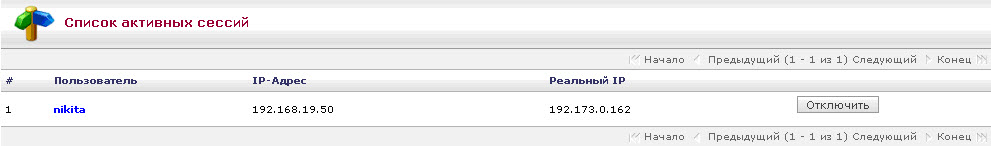

4.2.5.6 Список активных VPN-сессий

В блоке Список активных сессий отображается список текущих подключений к VPN-серверу АТС (VPN-сессий).

В этом списке приведена следующая информация о VPN-сессиях

- Пользователь имя пользователя

- IP-адрес IP-адрес, назначенный пользователю для VPN-соединения

- Реальный IP IP-адрес компьютера в сети, с которого выполнено VPN-соединение

4.2.5.7 Отключение VPN-соединения

Вы можете принудительно отключить установленное VPN-соединение (VPN-сессию), нажав на кнопку Отключить в строке с информацией об этой сессии в списке активных сессий.

4.2.6 Клиент VPN

На странице VPN вы можете настроить параметры VPN-клиента АТС.

4.2.6.1 Создание нового VPN-подключения

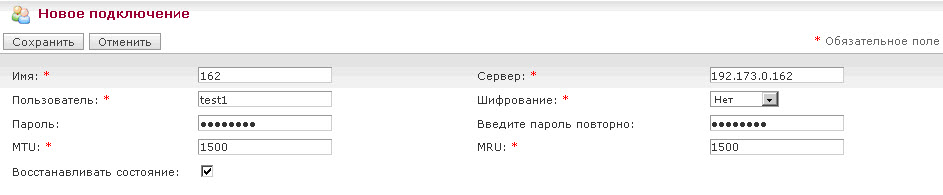

Чтобы создать новое VPN-подключение, выполните следующие действия: 1. Нажмите на кнопку Новое подключение. Отобразится страница с полями для ввода параметров нового VPN-подключения. 2. Установите значения следующих параметров VPN-подключения:

- Имя – произвольное имя VPN-подключения.

- Пользователь – имя пользователя VPN.

- Сервер – IP-адрес VPN-сервера.

- Шифрование (Нет) – метод шифрования данных VPN-канала:

- Нет – нет шифрования.

- Слабое – слабое шифрование (40 bit), высокая скорость передачи данных.

- Сильное – сильное шифрование (128 bit), пониженная скорость передачи данных.

- Оба – доступны оба метода шифрования, метод будет выбран на этапе установления соединения.

- Пароль – пароль пользователя VPN.

- Введите пароль повторно – повтор пароля пользователя VPN.

- MTU (1500) – Maximum Transmission Unit, максимальный размер (в байтах) блоков данных, которые могут быть переданы через VPN-соединение.

- MRU (1500) – Maximum Recieve Unit, максимальный размер (в байтах) блоков данных, которые могут быть приняты через VPN-соединение.

- Восстанавливать соединение – установите этот флажок, если вы хотите, чтобы при разрыве VPN-сессии соединение автоматически восстанавливалось.

3. Нажмите на кнопку Сохранить. Созданное подключение появится в списке VPN-подключений.

4.2.6.2 Изменение параметров VPN-подключения

Чтобы изменить параметры VPN-подключения, нажмите на ссылку на имени подключения в списке VPN-подключений. Откроется новое окно с текущими значениями параметров VPN-подключения. Измените значения параметров и нажмите на кнопку Применить изменения.

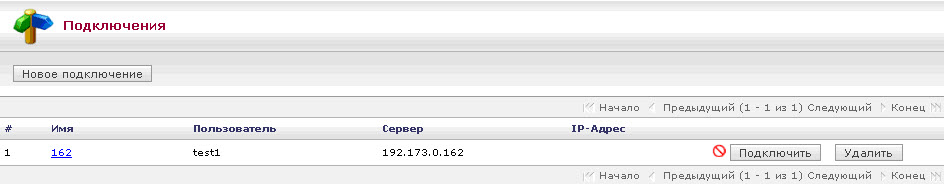

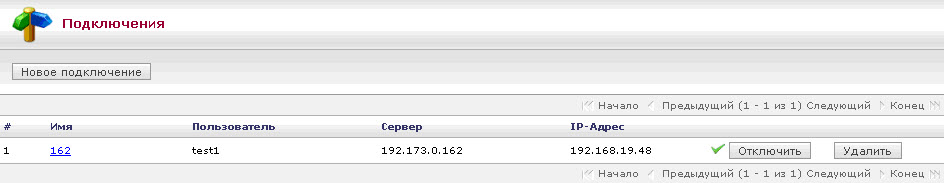

4.2.6.3 Подключение к VPN-серверу

Чтобы подключиться к VPN-серверу, нажмите на кнопку Подключить / Отключить, расположенную в строке с информацией о VPN-подключении. Состояние подключения отображается с помощью индикатора слева от кнопки Подключить / Отключить:  – подключение активно,

– подключение активно,  – подключение неактивно.

– подключение неактивно.

В графе Сервер отображается IP-адрес VPN-сервера, к которому было выполнено подключение. В графе IP-адрес отображается IP-адрес, назначенный VPN-клиенту.

4.2.6.4 Настройка периода опроса VPN-подключений

Система периодически опрашивает состояние активных VPN-подключений. Если в параметрах активного VPN-подключения установлен флажок Восстанавливать соединение (см. раздел Создание нового VPN-подключения), и сессия этого соединения будет неожиданно разорвана, система обнаружит разрыв при следующем опросе и попытается восстановить подключение. Если попытка восстановить подключение завершится неудачно, на адрес электронной почты администратора будет отправлено соответствующее уведомление. Важно: чтобы проверка соединения проходила корректно, VPN-сервер должен отвечать на запросы ICMP. Вы можете задать период опроса VPN-подключений (в минутах) в поле Период опроса соединений. Значение по умолчанию – 2 минуты. После изменения значения параметра нажмите на кнопку Сохранить.

4.2.6.5 Удаление VPN-подключения

Чтобы удалить VPN-подключение, нажмите на кнопку Удалить, расположенную в строке с информацией об этом VPN-подключении.

4.2.7 Сетевой доступ к АТС

АТС позволяет гибко разграничивать сетевой доступ из внешней и локальной сети с помощью встроенного файервола. Правила файервола формируются из нескольких таблиц и параметров, расположенных на страницах Внешний доступ и Таблица доступа. Параметры, расположенные на странице Внешний доступ, позволяют разграничить доступ к АТС по IP-адресам отправителей запросов. На странице Таблица доступа вы можете разграничить доступ к АТС по сетевым интерфейсам, установленным в системе.

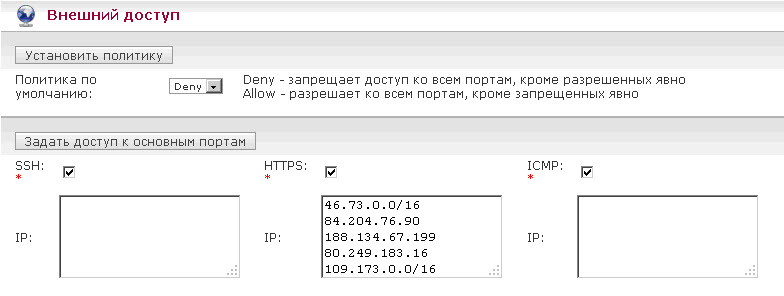

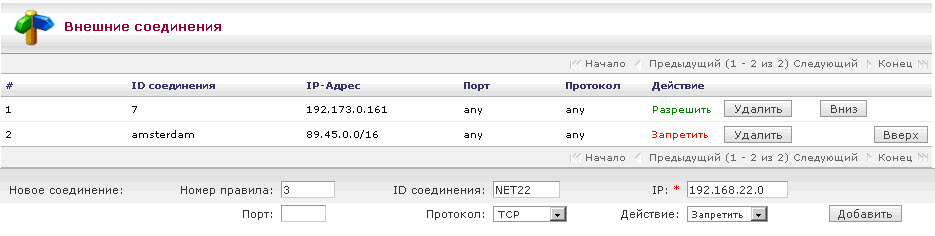

4.2.7.1 Внешний доступ

На странице Внешний доступ находятся параметры доступа к АТС из внешней сети. С их помощью можно обеспечить безопасный доступ пользователей к АТС из сети “Интернет”. Установка политики внешнего доступа С помощью параметра Политика по умолчанию вы можете выбрать политику доступа к АТС из внешней сети:

- Allow – разрешать доступ ко всем портам, кроме запрещенных явно.

- Deny – запрещать доступ ко всем портам, кроме разрешенных явно.

С версии ПО 1.0.36 - удалена возможность выставить политику «ALLOW». Если, до текущего обновления, у вас была установлена такая политика, то она в целях безопасности, изменится на политику «DENY».

После выбора политики доступа нажмите на кнопку Установить политику, чтобы применить сделанные изменения.

Настройка внешнего доступа к основным портам В блоках параметров SSH, HTTPS и ICMP вы можете настроить доступ к АТС по соответствующим протоколам из внешней сети.

- Номер правила – порядковый номер, назначенный правилу. Правила располагаются в таблице внешних соединений по возрастанию назначенных номеров. Вы можете изменить значение, назначенное автоматически.

- ID соединения – название соединения. Информационное поле, не влияет на работу системы.

- IP – IP-адрес хоста или сети.

- Порт – номер сетевого порта, к которому настраивается доступ. Пустое значение означает любой порт.

- Протокол – протокол, по которому настраивается доступ. Может принимать следующие значения:

- TCP. Правило для пакетов, передающихся по протоколу TCP.

- UDP. Правило для пакетов, передающихся по протоколу UDP.

- TCP/UDP. Будет создано два правила, по одному для каждого протокола.

- Any. Правило подходит для любого протокола. Это удобно, например, для разрешения ICMP-пакетов или VPN.

- Действие – действия правила, Разрешить или Запретить. Использование правил, запрещающих доступ с определенных хостов или сетей, эффективно для борьбы с DDOS-атаками.

Затем нажмите на кнопку Добавить, чтобы добавить новое правило в таблицу. Каждое новое правило, добавленное в блоке Внешние соединения, отображается и в таблице доступа (см. раздел Таблица доступа). Новое правило начинает действовать сразу после его создания. Чтобы удалить правило из таблицы, нажмите на кнопку Удалить, расположенную в строке с информацией о нем.

Изменение порядка следования правил в таблице внешних соединений Применение правил таблицы внешних соединений выполняется согласно их следованию в таблице – от правил с меньшими номерами к правилам с большими номерами. Вы можете изменить порядок следования правил в таблице с помощью кнопок Вниз и Вверх.

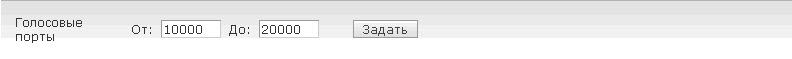

Голосовые порты В блоке Голосовые порты вы можете задать диапазон портов, используемых АТС для передачи голосовых данных. Введите в поле От начальное значение диапазона, в поле До – конечное значение диапазона портов и нажмите на кнопку Задать. Рекомендуем оставить установленные значения по умолчанию.

Восстановление доступа к АТС Если в процессе настройки АТС вы потеряли доступ к панели управления, воспользуйтесь восстановительным USB флеш-диском, входящим в комплект поставки. 1. Выключите АТС кнопкой включения/выключения, расположенной на корпусе АТС, нажав один раз. 2. Вставьте восстановительный флеш-диск в любой USB-порт АТС. 3. Включите АТС кнопкой включения/выключения, расположенной на корпусе АТС, нажав один раз. После выполнения полной загрузки АТС (через 2-3 минуты) загорится индикатор рабочего состояния, сигнализирующий, что АТС полностью готова к работе. 4. Удалите восстановительный флеш-диск из USB-порта.

Продолжите настройку АТС, снова выполнив вход в панель управления (см. раздел Вход в панель управления).

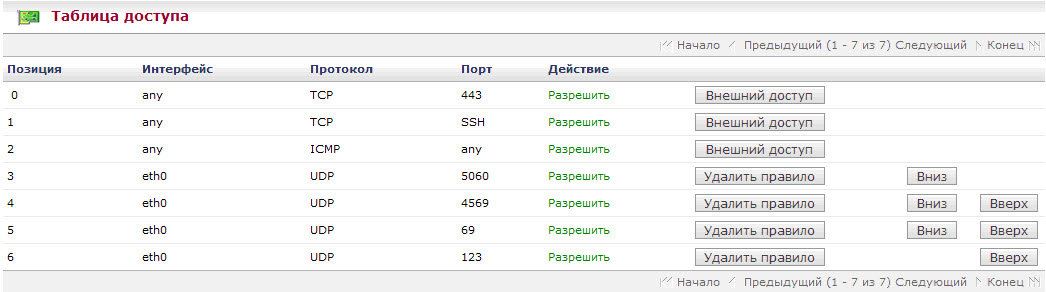

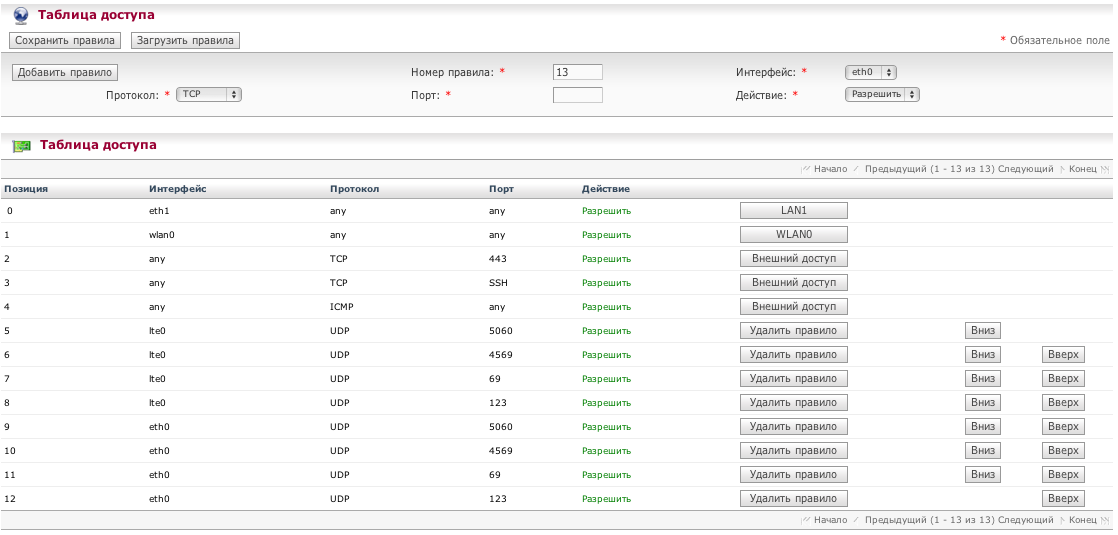

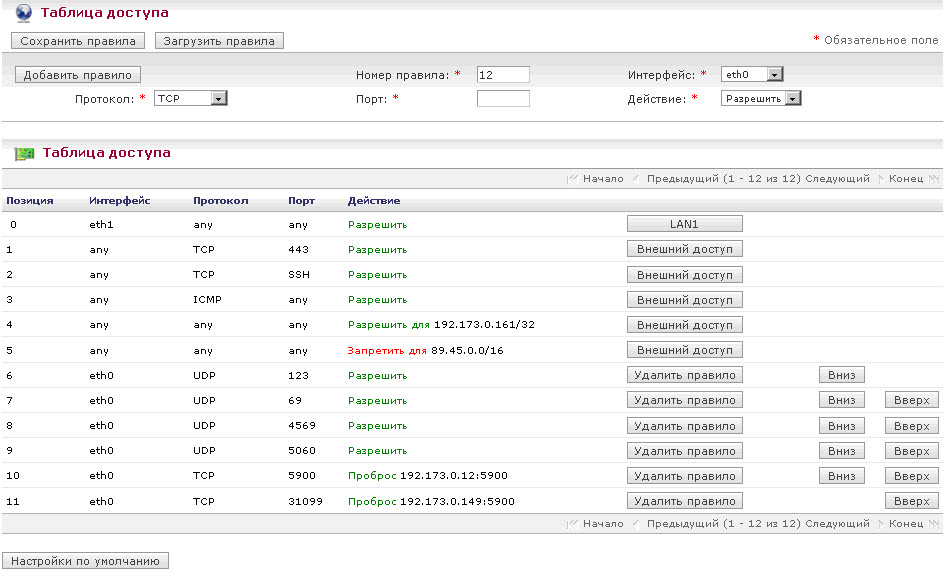

4.2.7.2 Таблица доступа

С помощью таблицы доступа можно гибко настраивать сетевой доступ по различным сетевым портам и протоколам, как из внутренней, так и из внешней сети, и предотвращать несанкционированный доступ к системе через установленные сетевые интерфейсы. На этой странице находится таблица со списком правил, разрешающих / запрещающих доступ через сетевые интерфейсы к определенным сетевым портам / протоколам АТС, а также разрешающие проброс портов на другие компьютеры локальной сети (если в системе имеется два и более сетевых интерфейса). Таблица доступа агрегирует все параметры сетевого доступа, и представляет их в наглядном виде. Структурно таблица доступа может включать следующие группы правил, расположенные по порядку:

1. Правила доступа через сетевые интерфейсы LAN eth1-ethN, если они установлены (на верхнем уровне таблицы доступа).

2. Правила внешнего доступа, сгенерированные на основе параметров, перечисленных на странице Внешний доступ.

3. Правила по умолчанию, сгенерированные для интерфейса WIMAX/LTE, если он установлен.

4. Правила по умолчанию, сгенерированные для интерфейса eth0 (WAN).

При обработке сетевых запросов к АТС правила таблицы доступа применяются сверху вниз, то есть первыми применяются правила с меньшими номерами.

Начальное состояние таблицы доступа

В начальном состоянии таблица доступа содержит набор предустановленных правил только для доступа к панели управления АТС. Набор правил, соответствующий начальному состоянию таблицы доступа, различается в зависимости от количества установленных в системе сетевых интерфейсов. Нажмите кнопку Настройки по умолчанию для генерации правил по умолчанию. Таблица примет следующий вид, как описано ниже.

Если в системе установлен один встроенный интерфейс WAN (eth0), таблица доступа в состоянии по умолчанию будет содержать правила, разрешающие доступ через интерфейс WAN к следующим сетевым портам АТС:

- UDP 5060 (SIP),

- UDP 4569 (IAX),

- UDP 69 (TFTP),

- UDP 123 (NTP),

- TCP 443 (HTTPS),

- TCP SSH (Используется только для технической поддержки),

- ICMP (Ответы на запросы команды Ping),

Правила, в строках с которыми расположена кнопка Внешний доступ, сформированы на основе параметров, установленных на странице Внешний доступ. Нажатие на эту кнопку приводит к переходу на страницу Внешний доступ.

Если в системе кроме встроенного интерфейса WAN (eth0) установлены интерфейсы LAN или WLAN, в таблице доступа в состоянии по умолчанию кроме правил, разрешающих доступ через интерфейс WAN (eth0), будут присутствовать правила вида; <Номер правила> eth/wlan (N) any any Разрешить LAN/WLAN<N>

Эти правила разрешают доступ через интерфейсы LAN/WLAN к любым портам АТС. Для каждого установленного интерфейса LAN/WLAN (eth1, eth2, и т.д.) в таблице доступа создается отдельное правило.

Чтобы вернуть таблицу доступа в начальное состояние, удалите сгенерированные правила. Чтобы сохранить изменения, нажмите на кнопку Сохранить правила. Добавление нового правила в таблицу доступа Чтобы добавить новое правило в таблицу доступа, укажите значения следующих параметров:

- Номер правила – порядковый номер, назначенный правилу. Правила располагаются в таблице доступа по возрастанию назначенных номеров. Вы можете изменить значение, назначенное автоматически.

- Интерфейс – имя сетевого интерфейса АТС.

- Протокол – протокол транспортного уровня. Может принимать следующие значения:

- TCP. Правило для пакетов, передающихся по протоколу TCP.

- UDP. Правило для пакетов, передающихся по протоколу UDP.

- TCP/UDP. Будет создано два правила, по одному для каждого протокола.

- GRE. Правило для проброса VPN-канала через порт 1723.

- Any. Правило подходит для любого протокола. Это удобно, например, для разрешения ICMP-пакетов или VPN.

- Порт – сетевой порт назначения пакетов. Допускается задавать диапазон портов через двоеточие или дефис, например 20000:21000 или 20000-21000.

- Действие – действие правила. Может принимать следующие значения:

- Разрешить – разрешает прохождение пакетов.

- Запретить – запрещает прохождение пакетов.

- Проброс – транслирует пакеты на указанный IP-адрес другого компьютера по указанному порту. Для этого действия нужно дополнительно указать IP-адрес и Порт назначения. Допускается задавать в поле Порт диапазон портов через двоеточие или дефис, например 20000:21000 или 20000-21000.

Примеры:

- Интерфейс: eth0, Протокол: UDP, Порт: 5060, Действие: Разрешить – открывает доступ к SIP из сети “Интернет”.

- Интерфейс: eth0, Протокол: TCP, Порт: 80, Действие: Проброс, IP-адрес: 192.168.0.1, Порт: 80 – переадресует HTTP-запросы на компьютер локальной сети с адресом 192.168.0.1.

Нажмите на кнопку Добавить правило, чтобы добавить новое правило в таблицу. Новое правило начинает действовать сразу после его создания. При добавлении правил в таблицу доступа действуют следующие ограничения:

- Новое правило может быть добавлено только после группы правил внешнего доступа. При попытке изменить номер нового правила таким образом, чтобы оно попало внутрь группы правил для интерфейсов LAN или правил внешнего доступа, отобразится сообщение об ошибке.

- В таблице доступа запрещено управление портами 443 и 31098, а также диапазоном портов, который включает любой из этих портов. Это сделано для предотвращения потери доступа к АТС через порт WAN (eth0). При попытке добавить правило с портом 443 или 31098 или с диапазоном портов, включающим порт 443 или 31098, отобразится сообщение об ошибке. Доступ к портам 443 и 31098 задается на странице “Внешний доступ” (см. раздел Внешний доступ).

- По умолчанию новое правило добавляется в конец таблицы. При добавлении можно изменить номер нового правила таким образом, чтобы оно было вставлено между существующими правилами. В этом случае правила, оказавшиеся ниже нового правила, будут сдвинуты вниз, а их номера будут увеличены.

- Правила в таблице доступа нумеруются последовательно, без пропусков. При попытке увеличить номер нового правила таким образом, что между последним правилом в таблице и новым правилом будет образован пропуск в нумерации, отобразится сообщение об ошибке.

Чтобы удалить правило из таблицы, нажмите на кнопку Удалить правило, расположенную в строке с информацией о нем.

Настройки по умолчанию

Для того чтобы привести Таблицу доступа и Внешний доступ в состояние по умолчанию, нажмите на кнопку Настройки по умолчанию.

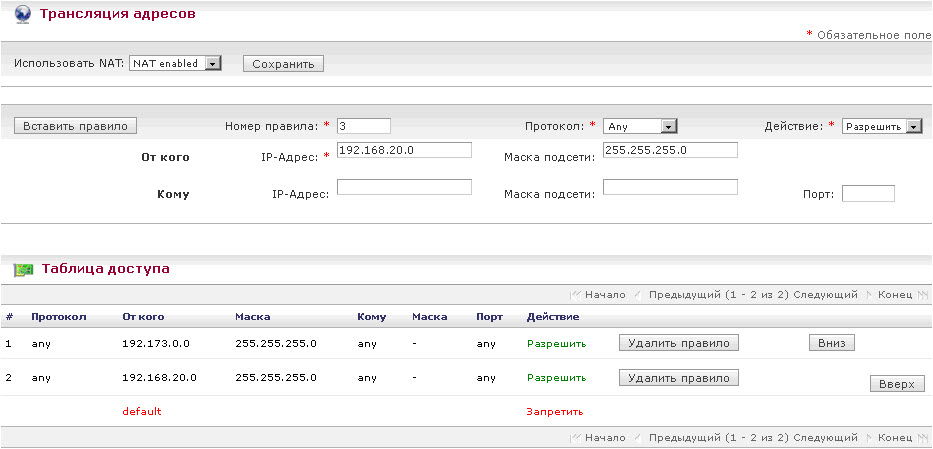

4.2.8 Трансляция адресов

На странице Трансляция адресов находятся параметры службы NAT. Работа службы NAT заключается в том, что интерфейс WAN, связанный с текущим шлюзом по умолчанию, преобразует адреса пакетов данных, следующих в сеть “Интернет” из локальной сети. В результате преобразования в качестве адреса отправителя у таких пакетов указывается IP-адрес интерфейса WAN. Это позволяет использовать АТС в качестве роутера для доступа пользователей локальной сети в сеть “Интернет”.

Вы можете включать / отключать службу NAT. Чтобы включить службу, выберите из списка Использовать NAT значение NAT enabled. Чтобы отключить службу NAT, выберите значение NAT disabled. Вы можете отключить службу NAT, если, например, каждый компьютер в локальной сети имеет реальный IP-адрес. После изменения состояния службы NAT нажмите на кнопку Сохранить.

4.2.8.1 Таблица доступа NAT

В блоке Таблица доступа находится список правил трансляции исходящих и транзитных пакетов данных (Таблица доступа NAT). Правила этой таблицы последовательно применяются к проходящим пакетам данных. Если пакет подходит под разрешающее правило, его прохождение будет разрешено. Если пакет подходит под запрещающее правило или не подходит ни под одно из правил, его прохождение будет блокировано запрещающим правилом по умолчанию.

Добавление нового правила в таблицу доступа NAT

Чтобы добавить новое правило в таблицу доступа NAT, укажите значения следующих параметров:

- Номер правила – порядковый номер, назначенный правилу. Правила располагаются в таблице доступа NAT по возрастанию назначенных номеров. Вы можете изменить значение, назначенное автоматически.

- Протокол – протокол транспортного уровня. Может принимать следующие значения:

- TCP. Правило для пакетов, передающихся по протоколу TCP.

- UDP. Правило для пакетов, передающихся по протоколу UDP.

- TCP/UDP. Будет создано два правила, по одному для каждого протокола.

- Any. Правило подходит для любого протокола. Это удобно, например, для разрешения ICMP-пакетов или VPN.

- Действие – действие правила. Может принимать следующие значения:

- Разрешить – разрешает прохождение пакетов.

- Запретить – запрещает прохождение пакетов.

- От кого – IP-адрес сети и маска подсети отправителя пакета, подходящего под правило.

- Кому – IP-адрес сети и маска подсети получателя пакета, подходящего под правило. Если значение не указано, будет разрешена отправка пакетов на любой адрес (значение any в таблице).

- Порт – порт, на который отправляется пакет. Пустое значение означает любой порт.

Нажмите на кнопку Вставить правило, чтобы добавить новое правило в таблицу доступа NAT. Новое правило начинает действовать сразу после его создания. Чтобы удалить правило из таблицы доступа NAT, нажмите на кнопку Удалить правило, расположенную в строке с информацией о нем.

Изменение порядка следования правил в таблице доступа NAT

Применение правил таблицы доступа NAT выполняется согласно их следованию в таблице – от правил с меньшими номерами к правилам с большими номерами. Вы можете изменить порядок следования правил в таблице с помощью кнопок Вниз и Вверх.

Схемы предоставления доступа

При составлении таблицы доступа NAT имеют значение набор и порядок следования правил в таблице. Чаще всего с помощью таблицы доступа NAT реализуются следующие схемы предоставления доступа:

1. “Запретить все, разрешить выборочно”.

Эта схема предусматривает наличие одного или нескольких правил, который выборочно разрешают доступ по определенным сетевым адресам, протоколам и/или портам. Доступ, который явно не попадает под действия разрешающих правил, будет блокирован запрещающим правилом по умолчанию. Чтобы реализовать это схему предоставления доступа, нужно выполнить следующие действия:

- Удалить разрешающее правило для соответствующей сети, если оно было создано с помощью кнопки Настройки по умолчанию (см. раздел Установка таблицы доступа NAT в начальное состояние).

- Добавить необходимые разрешающие правила.

Вы можете также задавать необходимый порядок действия правил с помощью кнопок Вверх и Вниз, или изменяя значения порядковых номеров правил при их добавлении.

Пример:

- Правило Протокол: TCP, От кого: 192.168.0.0, Маска: 255.255.255.0, Кому: нет значения, Порт: 4040, Действие: Разрешить – разрешает компьютерам из сети 192.168.0.0/255.255.255.0 обращаться к системе “Клиент-банк” по сетевому порту 4040.

В этом примере компьютерам сети 192.168.0.0/255.255.255.0 запрещено использовать любые сервисы в сети “Интернет” (просмотр обычных и защищенных веб-страниц, использование FTP, ICQ и т.д.), кроме системы “Клиент-банк”, доступной по сетевому порту 4040.

2. “Разрешить все, запретить выборочно”.

Вторая схема предусматривает наличие одного или нескольких правил, которые выборочно запрещают доступ по определенным сетевым адресам, протоколам и/или портам, и правила, разрешающего любой доступ из выбранной сети. Разрешающее правило должно следовать после запрещающих правил. Чтобы реализовать это схему предоставления доступа, нужно выполнить следующие действия:

- Удалить разрешающее правило для соответствующей сети, если оно было создано с помощью кнопки Настройки по умолчанию (см. раздел Установка таблицы доступа NAT в начальное состояние).

- Добавить необходимые запрещающие правила.

- Добавить разрешающее правило.

Вы можете также задавать необходимый порядок действия правил с помощью кнопок Вверх и Вниз, или изменяя значения порядковых номеров правил при их добавлении.

Пример:

- Правило 1, Протокол: TCP, От кого: 192.168.0.0, Маска: 255.255.255.0, Кому: нет значения, Порт: 80, Действие: Запретить – запрещает компьютерам из сети 192.168.0.0/255.255.255.0 обращаться к любым веб-сайтам по протоколу HTTP.

- Правило 2, Протокол: Any, От кого: 192.168.0.0, Маска: 255.255.255.0, Кому: нет значения, Порт: нет значения, Действие: Разрешить – разрешает доступ по любому из портов пакетам, отправленным из сети 192.168.0.0/255.255.255.0

В этом примере компьютерам сети 192.168.0.0/255.255.255.0 разрешено использовать любые сервисы в сети “Интернет” (просмотр защищенных веб-страниц по протоколу HTTPS, использование FTP, ICQ и т.д.), кроме просмотра обычных веб-страниц по протоколу HTTP.

Установка таблицы доступа NAT в состояние по умолчанию

Нажатие на кнопку Настройки по умолчанию возвращает таблицу доступа NAT в состояние по умолчанию. В состоянии по умолчанию таблица доступа NAT содержит правила, разрешающие отправку пакетов с интерфейсов LAN на любой адрес. Правила генерируются в зависимости от значений IP-адресов, установленных на интерфейсах LAN/WLAN. Поэтому, если адрес на интерфейсе LAN/WLAN был изменен, соответствующее правило необходимо перегенерировать или задать вручную.

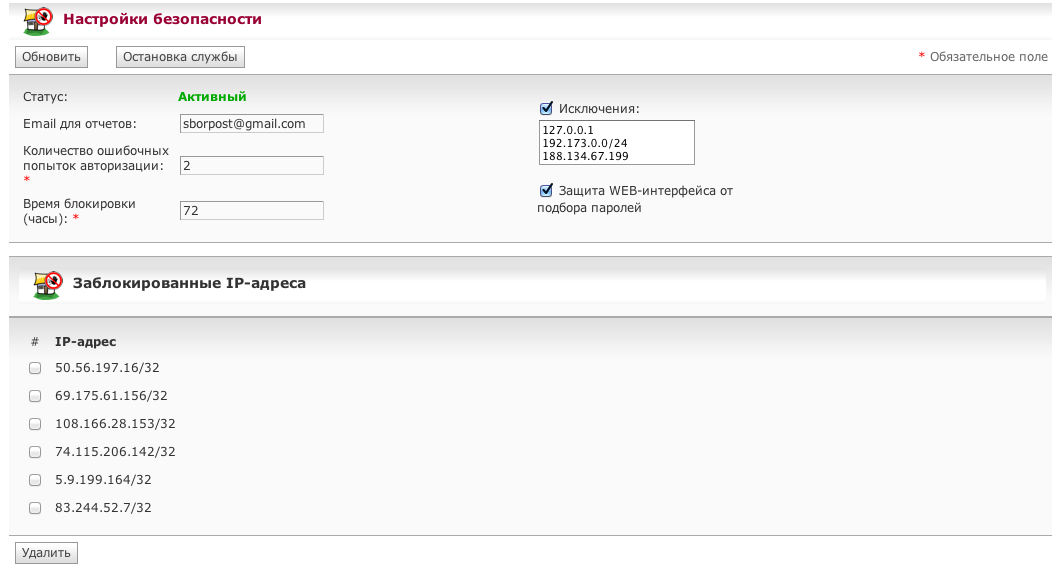

4.2.9 Настройки безопасности

На странице Настройки безопасности находятся параметры службы, блокирующей попытки несанкционированного доступа к АТС, путём подбора паролей:

- Статус – показывает состояние службы. Значения: Активный – служба работает, Неактивный – служба отключена. Вы можете включать / отключать службу при помощи кнопки Запуск службы / Остановка службы.

- Email для отчетов – адрес электронной почты, на который высылаются отчеты о попытках несанкционированного доступа.

- Количество ошибочных попыток авторизации – параметр задает количество неудачных попыток ввода пароля (при попытке SIP-регистрации или при доступе по протоколу SSH), после которого доступ для IP-адреса, с которого производились попытки, будет запрещен.

- Время блокировки (часы) – параметр, определяющий время, на которое IP-адрес будет заблокирован.

- Исключения – список адресов, которые не будут заблокированы службой ни при каких обстоятельствах. Рекомендуется добавить в этот список следующие адреса:

- Адрес 127.0.0.1

- Адреса абонентских устройств (телефонов и софтфонов) и сетей, к которым подключены абонентские устройства. В противном случае при ошибочной авторизации абонентского устройства (после выполнения заданного количества попыток авторизации) его подключение будет заблокировано.

- Защита WEB-интерфейса от подбора паролей, задействуйте данную опцию если хотите защитить панель управления и личный кабинет абонентов от подбора паролей!

После изменения параметров службы нажмите на кнопку Обновить. Служба будет перезапущена, сделанные изменения вступят в силу.

4.2.9.1 Заблокированные IP-адреса

В блоке Заблокированные IP-адреса отображается список IP-адресов, заблокированных службой на текущий момент. Вы можете разблокировать IP-адрес, выделив его в списке и нажав на кнопку Удалить. После разблокировки этот IP-адрес не может быть заблокирован снова, пока служба не будет перезапущена по нажатию кнопки Обновить.

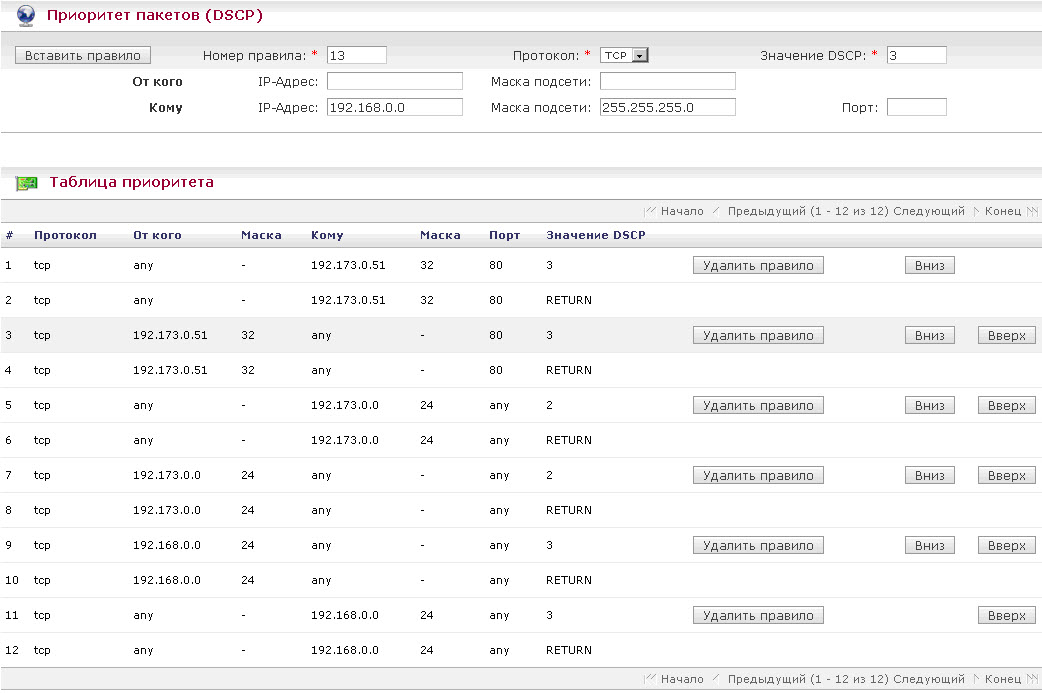

4.2.10 Приоритет пакетов (DSCP)

На странице Приоритет пакетов (DSCP) вы можете управлять приоритетами входящих и транзитных потоков данных (приоритизацией потоков данных). Эта функция позволяет разделить общий сетевой трафик таким образом, чтобы обеспечить гарантированную ширину полосы пропускания для потоков данных, чувствительных к задержкам (таким, как голосовые данные), обеспечив тем самым требуемое качество работы служб АТС.

Функция доступна в следующих случаях:

1. В системе установлено два или три сетевых интерфейса. 2. АТС используется в качестве роутера.

На странице отображается таблица с правилами, определяющими приоритеты потоков данных. Приоритет потока данных задается параметром Значение DSCP. Он может принимать значение от 1 до 4. Чем меньше значение DCSP, тем выше приоритет. Значения гарантированной полосы пропускания для каждого из приоритетов задаются в блоке Очереди (см. раздел Очереди).

Добавление нового правила приоритизации

Чтобы добавить новое правило приоритизации, укажите значения следующих параметров:

- Номер правила – порядковый номер правила. Формируется автоматически по порядку, но может быть изменен вручную.

- Протокол – протокол транспортного уровня. Может принимать следующие значения:

- TCP. Правило для потоков данных, передающихся по протоколу TCP.

- UDP. Правило для потоков данных, передающихся по протоколу UDP.

- Any. Правило подходит для любого протокола. Это удобно, например, для разрешения ICMP-пакетов или VPN.

- Значение DSCP – приоритет потока, целое число от 1 до 4.

- От кого – IP-адрес и маска подсети отправителя данных. Может быть указан как адрес одного компьютера, так и адрес подсети. Если значение не указано, будет разрешен прием пакетов с любого адреса (значение any в таблице).

- Кому – IP-адрес и маска подсети получателя данных. Может быть указан как адрес одного компьютера, так и адрес подсети. Если значение не указано, будет разрешена отправка пакетов на любой адрес (значение any в таблице).

- Порт – сетевой порт назначения данных. Если значение не указано, будет разрешена отправка данных по любому сетевому порту.

Нажмите на кнопку Вставить правило. В таблицу с правилами будет добавлено две строки. Одна из них отвечает добавленному правилу приоритизации. Вторая строка создается автоматически. Она необходима для правильной работы системы.

Чтобы удалить правило из таблицы, нажмите на кнопку Удалить правило, расположенную в строке с информацией о нем.

Изменение порядка следования правил в таблице приоритетов

Применение правил таблицы приоритетов выполняется согласно их следованию в таблице – от правил с меньшими номерами к правилам с большими номерами. Вы можете изменить порядок следования правил в таблице с помощью кнопок Вниз и Вверх.

4.2.10.1 Очереди

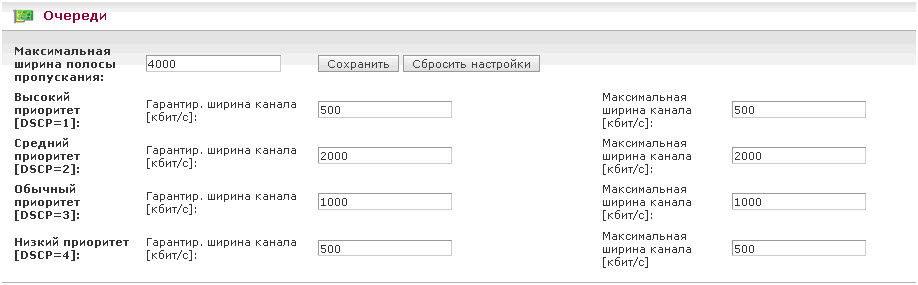

В блоке Очереди вы можете задать значения следующих параметров:

- Максимальная ширина полосы пропускания – максимальная ширина полосы пропускания для всех потоков данных. Это значение должно соответствовать ширине пропускания канала, выделенного интернет-провайдером.

- Значения ширины полосы пропускания каналов, соответствующих значениям DSCP 1-4. Для каждого значения DSCP задаются следующие параметры:

- Гарантированная ширина канала (кбит/с) – ширина пропускания канала, которая гарантированно будет выделена потокам с заданным значением DSCP.

- Максимальная ширина канала (кбит/с) – максимальная ширина пропускания канала для потоков с заданным значением DSCP. Рекомендуется, чтобы значение в этом поле соответствовало параметру Гарантированная ширина канала для этого значения DSCP. Если значения будут различаться, динамическое изменение полосы пропускания может негативно повлиять на качество передачи голоса.

Например, если максимальная ширина полосы пропускания составляет 4000 кбит/с, то значения ширины пропускания для DSCP=1, DSCP=2, DSCP=3, DSCP=4 могут составлять соответственно 500, 2000, 1000 и 500 кбит/с (см. рис. ниже).

После ввода значений параметров нажмите на кнопку Сохранить, чтобы введенные значения вступили в действие.

Пример. Значения параметров, показанные на рисунках, задают следующую схему приоритизации:

- Для компьютера с IP-адресом 192.173.0.51 выделен симметричный канал с гарантированной шириной пропускания 1000 кбит/с для передачи данных по протоколу HTTP (правила #1-4).

- Для подсети с IP-адресом 192.173.0.0 выделен симметричный канал с гарантированной шириной пропускания 2000 кбит/с для передачи данных по любым сетевым портам (правила #5-8).

- Для подсети с IP-адресом 192.168.0.0 выделен симметричный канал с гарантированной шириной пропускания 1000 кбит/с для передачи данных по любым сетевым портам (правила 9-12).

- Общая максимальная ширина пропускания составляет 4000 кбит/с.

4.2.11 Сетевые утилиты

На этой странице вы можете запускать сетевые утилиты для проверки состояния сети. Чтобы запустить сетевую утилиту, выберите ее из раскрывающегося списка Утилита, введите параметры утилиты и нажмите на кнопку Запустить.

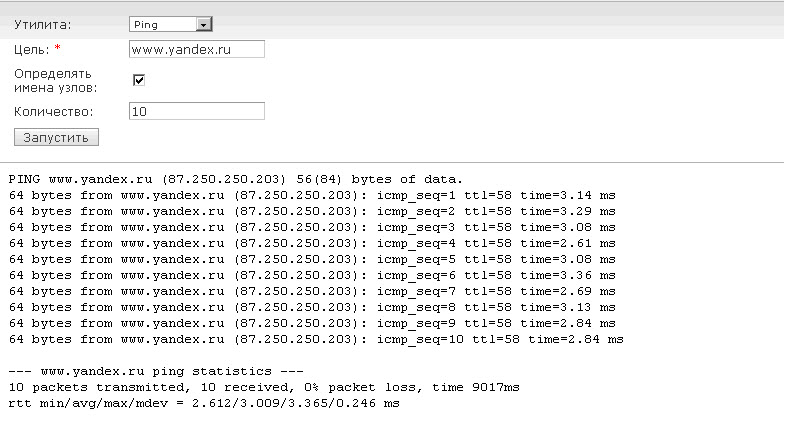

4.2.11.1 Утилита Ping

Утилита Ping проверяет факт и время прохождения пакетов данных до заданного узла сети. Параметры:

- Цель – доменное имя или IP-адрес проверяемого узла.

- Определять имена узлов – если флажок установлен, для проверяемого узла будет отображаться его доменное имя. Это имя может не совпадать с заданным доменным именем в поле Цель. Если флажок снят, будет отображаться IP-адрес проверяемого узла.

- Количество – количество попыток проверки доступности целевого узла.

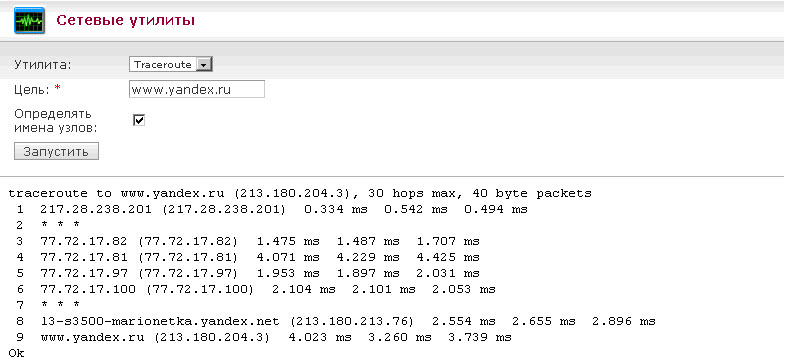

4.2.11.2 Утилита Traceroute

Утилита Traceroute определяет список промежуточных сетевых узлов, которые находятся между АТС и указанным узлом сети. Параметры:

- Цель – доменное имя или IP-адрес проверяемого узла.

- Определять имена узлов – если флажок установлен, для промежуточных узлов будет отображаться доменные имена, если они назначены. Если флажок снят, будет отображаться IP-адреса промежуточных узлов.

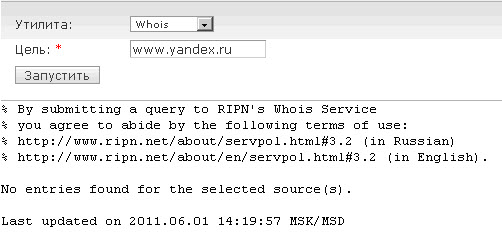

4.2.11.3 Утилита Whois

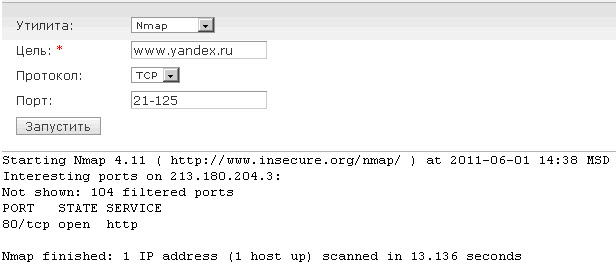

4.2.11.4 Утилита Nmap

Утилита Nmap предназначена для сканирования портов удаленного узла.

Параметры:

- Цель – доменное имя или IP-адрес проверяемого узла.

- Протокол – протокол, по которому опрашиваются порты, ТСP или UDP.

- Порт – сканируемый сетевой порт или диапазон портов. Диапазон портов можно указывать через запятую или тире (например, 22, 80, 3000-3010).

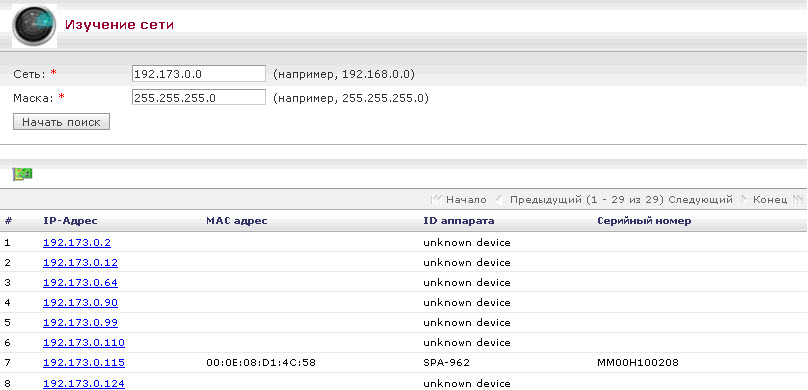

4.2.12 Изучение сети

На этой странице вы можете запускать процедуру обнаружения активных устройств с открытым HTTP-портом, например, IP-телефонов и других сетевых устройств.

Чтобы запустить процедуру обнаружения, введите в поле Сеть IP-адрес сети для изучения и маску подсети в поле Маска и нажмите на кнопку Начать поиск. После завершения процедуры обнаружения будет сформирован список обнаруженных устройств. Кликнув по ссылке в сформированном списке, вы перейдете к WEB-интерфейсу выбранного устройства в новой вкладке браузера.

4.3 Управление пользователями

На этой странице вы можете управлять пользователями, имеющими доступ к веб-интерфейсу АТС: создавать пользователей, объединять их в группы, назначать пользователям права доступа к функциям АТС.

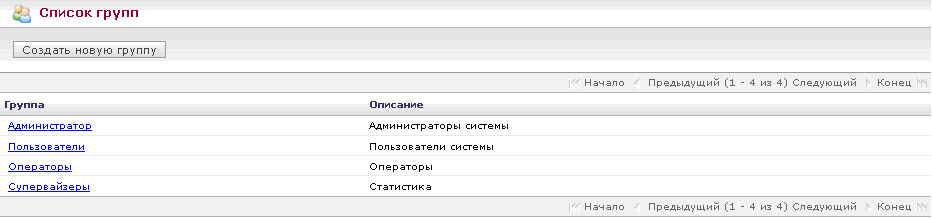

4.3.1 Группы

Для удобства пользователи, имеющие доступ к веб-интерфейсу АТС, объединяются в группы. Это позволяет назначать всем пользователям, входящим в группу, одинаковые права доступа. Каждый пользователь может входить только в одну группу пользователей. На странице Группы отображается список групп пользователей, существующих в АТС.

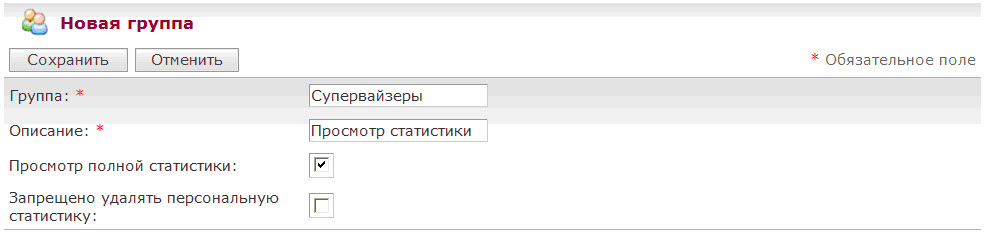

Создание новой группы Чтобы создать новую группу пользователей, выполните следующие действия:

1. Нажмите на кнопку Создать новую группу. Откроется страница Новая группа.

2. Установите значения следующих параметров:

- Группа – введите имя новой группы.

- Описание – произвольное текстовое описание группы.

- Просмотр полной статистики – установка этого флажка позволяет создать группу с расширенными правами. Пользователи, входящие в эту группу, получают право просмотра статистики вызовов по всем номерам АТС. Эту опцию удобно использовать, например, при создании группы “Супервайзеры”.

- Запрещено удалять персональную статистику – установка этого флажка позволяет создать группу с ограниченными правами. Пользователи, входящие в эту группу, не могут удалять свою статистику и файлы записи в Личном кабинете. Эту опцию удобно использовать, например, при создании группы “Операторы”.

3. Нажмите на кнопку Сохранить.

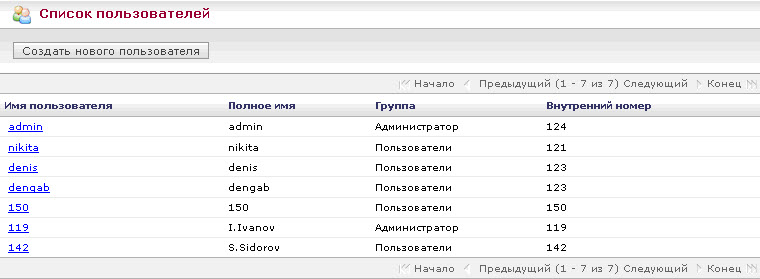

4.3.2 Пользователи

На странице Пользователи отображается список пользователей, имеющих доступ к веб-интерфейсу АТС. Чтобы просмотреть параметры пользователя, нажмите на ссылку на его имени.

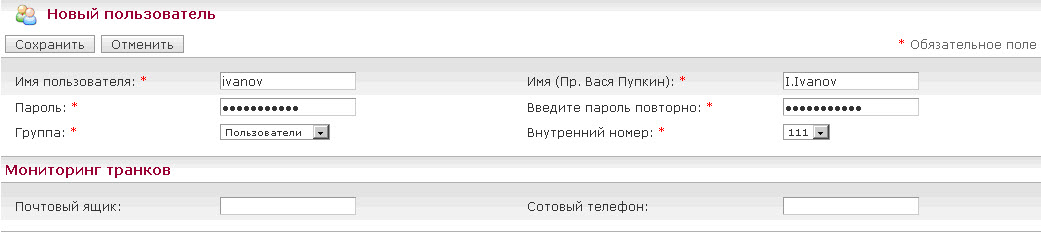

Создание нового пользователя

Чтобы создать нового пользователя, нажмите на кнопку Создать нового пользователя. Откроется окно Новый пользователь. Введите информацию в следующих полях:

- Имя пользователя – имя, которое будет использоваться для авторизации на веб-интерфейсе.

- Имя – полное имя пользователя. Отображается в списке пользователей в графе Полное имя.

- Пароль – пароль для входа пользователя в веб-интерфейс.

- Введите пароль повторно – поле для повторного ввода пароля.

- Группа – группа, в которую входит пользователь.

- Внутренний номер – внутренний номер пользователя.

- Почтовый ящик – укажите адрес электронной почты пользователя, если вы планируете дать пользователю права администратора, включив его в группу Администратор. На этот адрес будут отправляться уведомления о неполадках в системе. Необязательный параметр, может быть пустым.

- Сотовый телефон – Укажите номер мобильного телефона, если хотите принимать СМС-уведомления о неполадках в системе. Необязательный параметр, может быть пустым. Формат: +79211234567

Для использования данной функции в АТС должен быть установлен GSM-модем NEOPbx см. раздел Установка оборудования 4.5.1.1 Таблица соответствия “IMEI - номер телефона”.

Нажмите на кнопку Сохранить. Информация о новом пользователе появится в списке пользователей.

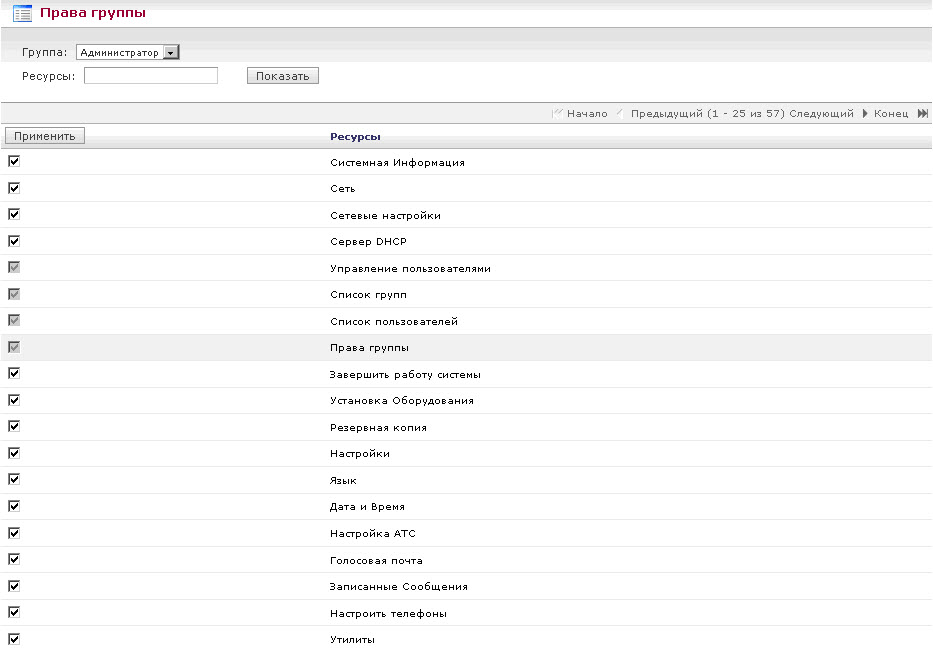

4.3.3 Права группы

На этой странице отображается список прав доступа групп пользователей к функциям АТС. Устанавливая и снимая флажки в этом списке, вы можете разрешить или запретить доступ к определенным страницам (Ресурсам) панели управления АТС.

Вы можете разрешать / запрещать доступ к следующим ресурсам АТС:

- Системная Информация,

- Сеть,

- Сетевые настройки,

- DHCP Сервер,

- Управление пользователями,

- Список групп,

- Список пользователей,

- Права группы,

- Завершить работу системы,

- Установка Оборудования,

- Резервная копия,

- Настройки,

- Язык,

- Дата и Время,

- Настройка АТС,

- Голосовая почта,

- Записанные Сообщения,

- Настроить телефоны,

- Утилиты,

- Командная строка,

- Виртуальные факсы,

- Новый виртуальный факс,

- Администратор Факса,

- Факс-Клиенты,

- Просмотр факсов,

- Шаблон Email,

- Статистика Звонков,

- Использование Каналов,

- Загрузки,

- Софтфоны,

- Факсовые утилиты,

- Календарь,

- Адресная книга,

- Сообщения и Записи,

- Логи АТС,

- Сетевые утилиты,

- Настройки безопасности,

- Статическая маршрутизация,

- Таблица доступа,

- Изучение сети,

- Трансляция адресов,

- Внешний доступ,

- Приоритет пакетов (DSCP),

- Графический отчет,

- Отчет по внутренним номерам,

- Отправить факс,

- Адресная книга пользователя,

- PSTN/T1/E1,

- GSM,

- Читать USSD,

- Отправить USSD,

- Функции телефона,

- Мониторинг.

Чтобы сделанные изменения вступили в силу, нажмите на кнопку Применить. Права, назначенные группе пользователей, назначаются всем пользователям, входящим в эту группу.

Фильтр ресурсов

Для удобства просмотра вы можете наложить фильтр на список прав доступа. Для этого введите ключевое слово в поле Ресурсы и нажмите на кнопку Показать. В списке отобразятся только строки с ресурсами, удовлетворяющими условиям фильтра.

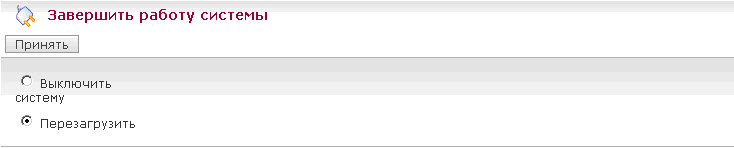

4.4 Завершение работы системы

На странице Завершить работу системы вы можете дистанционно инициировать перезагрузку или завершение работы АТС.

Завершение работы системы

Чтобы выключить АТС, выберите вариант Выключить систему и нажмите на кнопку Принять. АТС будет выключена.

Перезагрузка АТС

Чтобы перезагрузить АТС, выберите вариант Перезагрузить и нажмите на кнопку Принять. АТС будет перезагружена.

4.5 Установка оборудования

В этом разделе вы можете инициировать обнаружение подключенных к системе GSM-модемов и плат телефонии, а также настроить их.

4.5.1 GSM

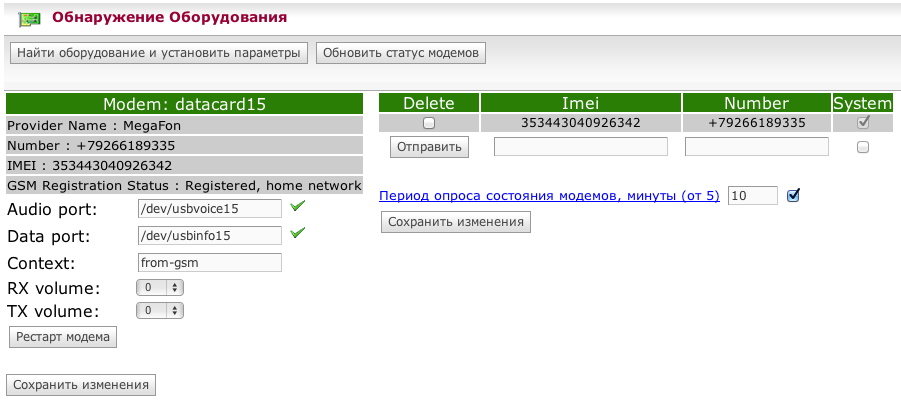

На странице GSM отображается информация об установленных в системе GSM-модемах.

Установка GSM-модемов

GSM-модемы подключаются к USB-портам АТС.

Если вы используете один GSM-модем, рекомендуется подключать его через USB-удлинитель. Если вы используете несколько GSM-модемов, рекомендуется подключать их через USB-разветвитель.

АТС поддерживает USB-разветвители с количеством портов до семи включительно. К одному USB-разветвителю возможно подключить до четырех USB-модемов. Это условие накладывается из-за ограничений по питающему току блока питания USB-разветвителя. Для питания одного модема требуется сила питающего тока 0,5 А.

Чтобы подключить новый GSM-модем к АТС, выполните следующие действия:

1. Подключите GSM-модем к USB-порту любым из описанных способов. На GSM-модеме загорится световой индикатор. Подождите, пока система установит GSM-модем (около одной минуты).

2. Нажмите на кнопку Найти оборудование и установить параметры, расположенную в верхней части страницы GSM. Информация об обнаруженных GSM-модемах отобразится на странице. GSM-модемы обозначаются именами datacardN, где N – порядковый номер. Порядковые номера GSM- модемов связаны с портами USB, к которым модемы подключены и заполняются последовательно в следующем порядке: сначала порты USB системы, затем порты подключенных USB-разветвителей.

Примеры:

Пример 1. Если один GSM-модем подключен к порту USB системы, а еще два - к портам USB-разветвителя, то они будут называться последовательно datacard0, datacard1, datacard2.

Пример 2. Если GSM-модемы подключены к портам No2, No4 и No5 USB-разветвителя, они будут называться datacard0, datacard1, datacard2.Если модем из порта No2 переставить в порт No4, а модем из порта No4 – в порт No2, то их имена после выполнения поиска поменяются. Первый модем будет называться datacard1, а второй – datacard0.

Таким образом, при отключении / подключении GSM-модемов сохраняется последовательная непрерывная нумерация GSM-модемов в системе. Это сделано для того, чтобы при физической смене модемов настройки входящей маршрутизации, сделанные на соответствующих интерфейсах, не сбивались.

Для каждого GSM-модема отображается отдельная таблица со следующими параметрами:

- ProviderName – название провайдера.

- Number – номер связанного с модемом телефона из таблицы соответствия IMEI (см. раздел Таблица соответствия “IMEI - номер телефона”).

- IMEI – идентификатор IMEI.

- GSM Registration Status – состояние регистрации GSM.

- Audio port – имя и состояние аудио-порта.

- Data port – имя и состояние порта данных.

- Context – правило обработки вызова (см. раздел Контексты доступа).

- RX volume – громкость приема голосового канала.

- TX volume – громкость передачи голосового канала.

Для параметров Audio port и Data port отображается их текущее состояние с помощью значка, расположенного справа от поля.

3. Если необходимо, измените значения параметров RX volume и TX volume.

4. Чтобы сохранить параметры GSM-модемов, нажмите на кнопку Сохранить изменения в левой нижней части страницы.

4.5.1.1 Таблица соответствия “IMEI - номер телефона”

После подключения нового GSM-модема рекомендуется внести номер телефона, зарегистрированный на SIM-карте GSM-модема, в таблицу соответствия номеров телефонов и идентификаторов IMEI, которая расположена в правой части таблицы GSM. Это необходимо для удобства отслеживания состояния счета на SIM-карте модема.

Чтобы задать новое соответствие, введите значения в полях IMEI и Number и нажмите на кнопку Добавить. Введенный номер телефона появится в поле Number в таблице параметров соответствующего модема.

В АТС есть возможность отправки СМС-уведомлений о неполадках в системе, чтобы задействовать эту функцию - необходимо присвоить статус «Системный» хотя бы одному модему. Для этого при задании соответствия номера и IMEI отметьте флажок «System». См. также раздел Упавление пользователями.

Чтобы удалить соответствия из таблицы, установите флажки Delete в строках с соответствиями, которые вы хотите удалить, и нажмите на кнопку Отправить.

Автоматическая проверка и рестарт GSM-модемов

В системе предусмотрена функция автоматической проверки и рестарта GSM-модемов. Эта функция включается с помощью флажка, расположенного в правой части страницы. Если функция включена, система периодически запускает следующую процедуру:

- 1. Система проверяет работоспособность GSM-модема. В случае сбоя система перезагружает GSM-модем.

- 2. Через 90 секунд после перезагрузки система производит повторную проверку GSM-модема. Если обнаружен сбой, будет произведена повторная перезагрузка GSM-модема.

- 3. Через 90 секунд после второй перезагрузки система производит третью проверку GSM-модема. Если сбой обнаружится еще раз, на адреса администраторов системы (пользователей, входящих в группу Администратор, у которых в параметре Почтовый ящик указан адрес электронной почты, см. раздел Управление пользователями) будет отправлено уведомление.

- 4. Спустя заданный период проверки GSM-модемов процедура повторяется сначала.

Период проверки GSM-модемов задается в поле Период опроса состояния модемов. Значение параметра задается в минутах и не может быть меньше 5. После изменения значения параметра нажмите на кнопку Сохранить изменения, расположенную снизу от поля.

Вы можете обновить статус GSM-модемов, отображаемых на странице, вручную, нажав на кнопку Обновить статус модемов.

Вы также в любой момент можете перезагрузить GSM-модем вручную с помощью кнопки Рестарт модема.

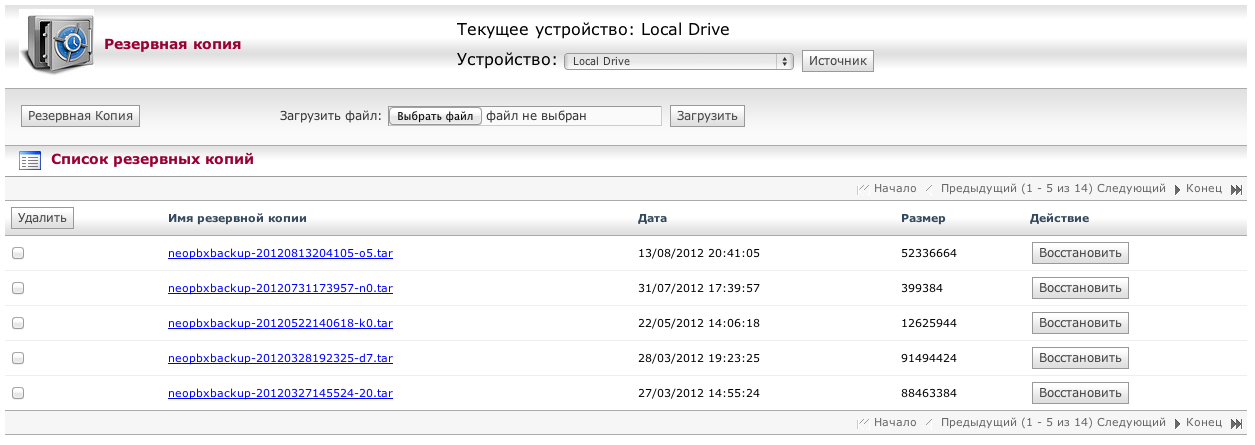

4.6 Резервная копия

На этой странице вы можете управлять резервными копиями конфигураций АТС. Вы можете сохранять конфигурацию на локальном диске АТС или на внешнем носителе: на USB- устройстве (флеш-диске или внешнем жестком диске) или на карте SD/SDHC или MMC. При необходимости вы сможете быстро вернуться к сохраненной конфигурации АТС, восстановив ее из резервной копии, например, если вы ошибочно или неудачно изменили параметры АТС. На странице Резервная копия отображается список резервных копий, сохраненных на локальном диске АТС.

В списке отображается следующая информация о резервных копиях:

- Имя резервной копии – имя файла резервной копии. Присваивается системой автоматически. Содержит временную метку создания копии. Имя файла резервной копии оформлено ссылкой, нажав на которую, вы можете сохранить файл резервной копии на диске вашего компьютера.

- Дата – дата создания резервной копии.

- Размер – размер файла резервной копии.

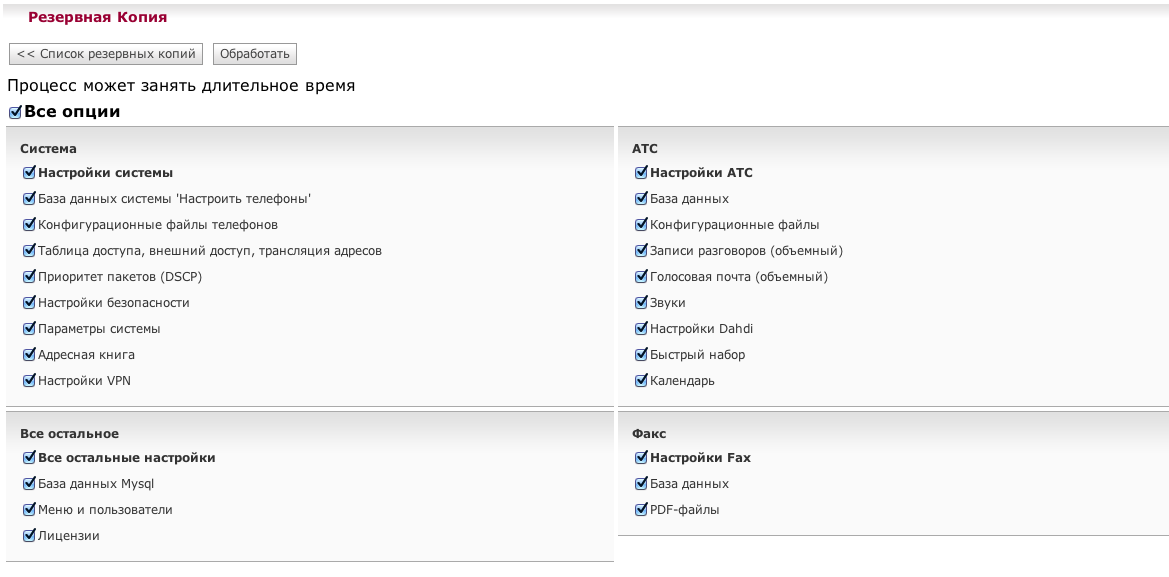

4.6.1 Сохранение резервной копии

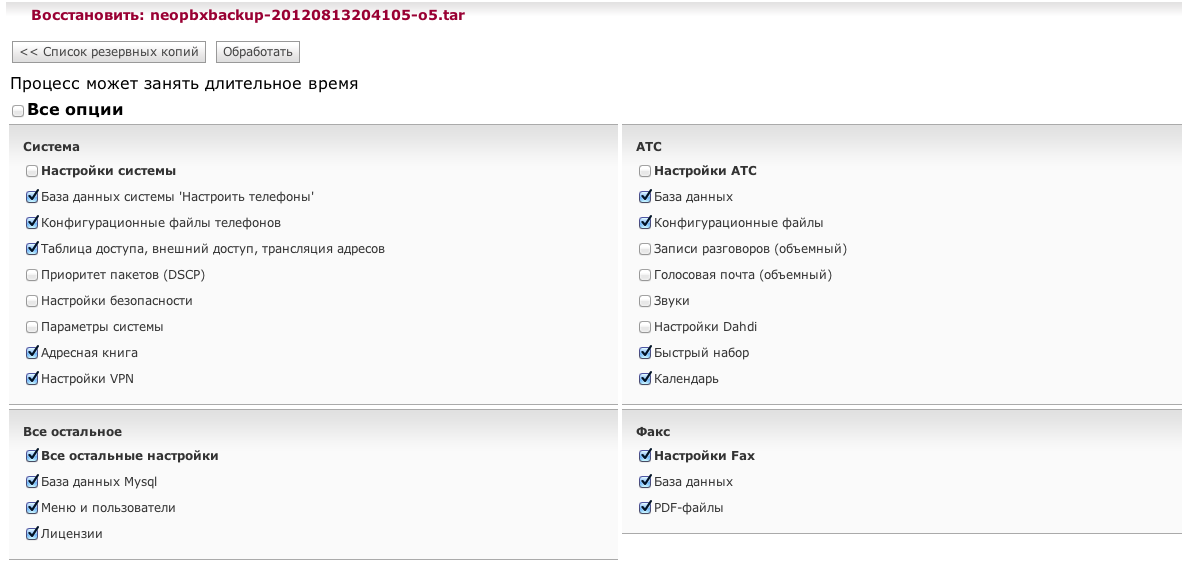

Сохранение резервной копии на локальном диске АТС Чтобы сохранить резервную копию конфигурации на локальном диске АТС, выполните следующие действия: 1. Выберите из списка Устройство пункт Local drive (этот пункт установлен по умолчанию). 2. Нажмите на кнопку Резервная копия. Откроется страница Резервная копия, в которой вы можете выбрать опции резервного копирования.

3. Выберите опции резервного копирования: установите флажки для тех данных АТС, который вы хотите включить в резервную копию. Вы можете включить следующие данные:

Блок Система:

- База данных системы “Настроить телефоны”– данные, которые отображаются на странице Настроить телефоны.

- Конфигурационные файлы телефонов – конфигурационные файлы телефонов, доступные по протоколу TFTP.

- Таблица доступа, внешний доступ, трансляция адресов – правила файрволла.

- Приоритет пакетов (DSCP) – скрипты, описывающие приоритизацию трафика.

- Настройки безопасности – конфигурационные файлы службы fail2ban.

- Параметры системы – база данных, в которой хранятся важные для системы параметры (например, срок хранения логов, время подключения модема Yota, параметры системы перед подключением Yota и т.д.)

- Адресная книга – внешняя адресная книга (страница Адресная книга), книги пользователей.

- Настройки VPN – параметры VPN-подключений.

Блок АТС:

- База данных – mysql-база с настройками АТС, в частности список номеров, транки и т.д.

- Конфигурационные файлы – основные конфигурационные файлы АТС. 58

- Записи разговоров (объемный) – файлы с записанными разговорами.

- Голосовая почта – имеющиеся файлы сообщений голосовой почты.

- Звуки – звуковые файлы, используемые для мелодии в режиме ожидания, а также пользовательские записи.

- Настройки Dahdi – конфигурационные файлы для работы с Dahdi-устройствами.

- Быстрый набор – список кодов быстрого набора, системных и пользовательских.

- Календарь – события, созданные на странице Календарь.

Блок Факс:

- База данных – список виртуальных факсов, а также хостов, которым разрешена отправка факса.

- PDF-файлы – файлы, которые были отправлены или получены через факсы.

Блок Все остальное:

- База данных Mysql – управляющая база Mysql, содержащая информацию о прочих

- База и пользователи.

- Меню и пользователи – база данных пользователей системы и доступных им пунктов меню.

- Лицензии – имеющиеся в системе лицензии Skype.

4. Нажмите на кнопку Обработать.

После завершения процесса резервного копирования новый файл резервной копии появится в списке резервных копий.

Сохранение резервной копии на диске вашего компьютера

Для повышения надежности хранения резервных копий вы можете сохранять их на диске вашего компьютера. Чтобы сохранить резервную копию на диске вашего компьютера, загрузите ее по ссылке, расположенной на имени файла резервной копии, и сохраните в папку назначения.

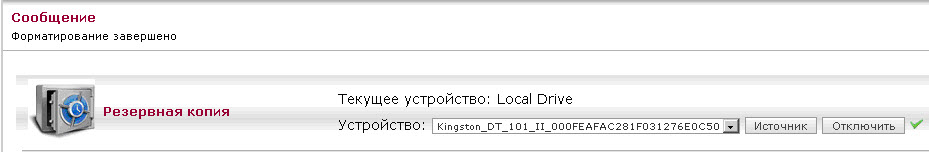

Сохранение резервной копии на внешнем носителе

Резервные копии могут быть сохранены на внешнем носителе, файловая система которого отформатирована в формате ext3.

Чтобы сохранить резервную копию конфигурации на внешнем носителе, выполните следующие действия:

- 1. Вставьте внешний носитель в USB-разъем на корпусе АТС. Подождите некоторое время, пока устройство определится системой (несколько секунд).

- 2. Откройте или обновите страницу Резервная копия. Если внешний носитель успешно определился системой, его имя появится в раскрывающемся списке Устройство.

- 3. Выберите подключенный внешний носитель в списке Устройство. Рядом с кнопкой Источник появится кнопка Отключить / Подключить, с помощью которой вы можете отключать и подключать внешний носитель, не вынимая его из разъема USB, и индикатор состояния устройства. Если внешний носитель подключен, индикатор принимает вид . Если внешний носитель отключен, индикатор принимает вид.

- 4. Нажмите кнопку Подключить. Если файловая система внешнего носителя имеет формат ext3, он будет подключен к системе. Если файловая система носителя отличается от ext3, вам будет предложено отформатировать его.

Процесс форматирования может занимать длительное время, которое зависит от объема внешнего носителя. Дождитесь окончания процесса форматирования. После успешного завершения форматирования на странице отобразится сообщение “Форматирование завершено”. После этого внешний носитель будет подключен к системе. Информация о дисковом разделе этого носителя будет доступна на странице Системная информация (см. раздел Системная информация).

- 5. Нажмите на кнопку Источник в верхней части страницы. В поле Текущее устройство отобразится имя внешнего носителя. Если на внешнем носителе были записаны резервные копии, они будут отображены в списке резервных копий.

- 6. Выполните шаги 2-4 инструкции, описанной в разделе Сохранение резервной копии на локальном диске АТС. После завершения процесса резервного копирования новый файл резервной копии появится в списке резервных копий и в файловой системе на внешнем носителе.